Co to jest IP stresser i jak działają bootery DDoS?

Narzędzia typu IP stressers służą do testowania, jak dobrze sieć radzi sobie z dużymi wolumenami ruchu. Choć mogą pełnić uzasadnioną rolę w cyberbezpieczeństwie, wykorzystanie ich do celowego przeciążenia sieci – znane jako atak DDoS (Distributed Denial of Service) – zamienia je w tzw. DDoS booters.

W naszym przewodniku omawiamy wszystko, co powinieneś wiedzieć o stresserach IP i booterach. Dowiesz się, czym są te narzędzia, czym się od siebie różnią oraz czy ich użycie może być kiedykolwiek legalne. Przeprowadzimy Cię także przez najlepsze metody ochrony siebie lub swojej firmy przed atakami DDoS. Zaczynajmy.

Wprowadzenie do stresserów i booterów IP

IP stressers to narzędzia używane głównie do testowania odporności sieci, ale jeśli znajdą się w niepowołanych rękach, mogą być też wykorzystywane w złych celach. Bootery natomiast służą niemal wyłącznie do uruchamiania złośliwych ataków DDoS. Zanim przejdziemy do wszystkich sposobów, w jakie mogą być używane do wyrządzania szkód, rozłóżmy na czynniki pierwsze kluczowe różnice między IP stressers a booters oraz role, jakie odgrywają w cyberbezpieczeństwie.

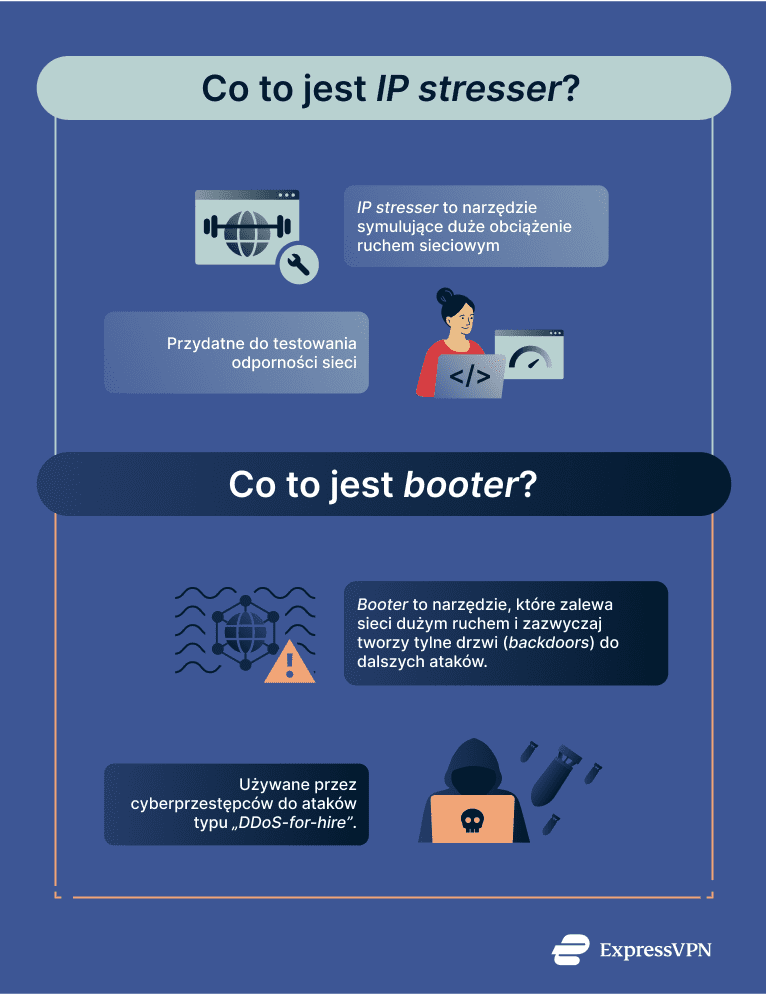

Co to jest IP stresser?

IP stresser to narzędzie zaprojektowane do symulowania dużego ruchu w systemie docelowym, zazwyczaj w celu sprawdzenia czy serwer potrafi wytrzymać wysokie obciążenia. Zwykle korzystają z niego specjaliści IT, którzy chcą ocenić mocne i słabe strony sieci oraz wskazać obszary wymagające poprawy.

Choć stressery IP mają legalne zastosowania, mogą być również wykorzystywane do szkodliwych celów. W nieodpowiednich rękach mogą posłużyć do zalania sieci docelowej ruchem, co w praktyce oznacza uruchomienie ataku DDoS.

Jak działa IP stresser?

IP stresser działa poprzez wysyłanie dużych wolumenów ruchu do docelowego adresu IP, co prowadzi do przeciążenia jego zasobów. Celem jest zasymulowanie warunków wzmożonego ruchu, aby wskazać słabe punkty w sieci, które mogą wymagać poprawy lub dodatkowej ochrony. Możesz myśleć o stresserze IP jako o narzędziu, które symuluje atak DDoS albo – jeśli zostanie użyte w nieuczciwych celach – faktycznie taki atak uruchamia.

Czym jest booter (DDoS booter)?

Bootery, czyli DDoS booters, to rodzaj usługi typu „DDoS na zlecenie” („DDoS-for-hire”), która wysyła ogromne ilości niekontrolowanego ruchu do sieci, aby specjalnie ją przeciążyć. Zazwyczaj usługa taka jest obsługiwana przez jedną osobę lub grupę, a inne osoby płacą za przeprowadzenie ataków za pośrednictwem strony internetowej bootera. Bootery są wykorzystywane niemal wyłącznie do celów przestępczych i są nielegalne w większości krajów.

Cyberprzestępcy obsługujący bootery wykorzystują do swoich ataków duże sieci „urządzeń-zombie” (czyli urządzeń, które zostały przejęte przez hakerów za pomocą złośliwego oprogramowania lub poprzez wykorzystanie luk w zabezpieczeniach). Urządzenia te są łączone w sieć zwaną botnetem, która następnie kieruje niekontrolowany ruch sieciowy do ofiary.

Usługi DDoS booter są często reklamowane jako narzędzia do testowania zabezpieczeń sieci, ale w rzeczywistości nie nadają się one do legalnych testów. W przeciwieństwie do IP stressers, które symulują warunki dużego ruchu w kontrolowanym środowisku, bootery przeprowadzają nieuregulowane ataki zaprojektowane tak, aby zakłócić lub uszkodzić sieć.

Jak działa usługa booter?

Usługa booter łączy w sobie różne metody ataków sieciowych, w tym botnety (sieci prywatnych komputerów zainfekowanych złośliwym oprogramowaniem i wykorzystywanych do ataków bez wiedzy użytkowników) oraz amplifikację DNS (gdzie atakujący wykorzystuje serwer DNS do zalania celu ruchem sieciowym).

Zazwyczaj przestępca płaci operatorowi bootera za zaatakowanie danej firmy lub osoby, co pozwala mu zakłócić ich usługi bez konieczności posiadania wiedzy technicznej.

Bootery istnieją od dawna i znacząco ewoluowały na przestrzeni lat. W przeszłości hakerzy musieli obsługiwać własne serwery i kierować ataki przez serwery proxy. Ograniczało to ich możliwości w zakresie ataków DDoS, ponieważ mogli generować tylko tyle ruchu, ile było w stanie obsłużyć ich indywidualne urządzenie. Obecnie mogą korzystać z tanich i łatwo dostępnych botnetów, które pozwalają na przeprowadzanie znacznie potężniejszych ataków.

Złośliwe narzędzie zalewa sieć ofiary ruchem zaprojektowanym tak, aby przeciążyć jej zabezpieczenia (zaporę wraz z całą infrastrukturą sieciową) oraz odciąć połączenie internetowe – zwykle można to zrobić jednym kliknięciem w głównym panelu bootera. Wiele booterów zawiera również oprogramowanie tworzące ukryte „tylne drzwi” (backdoors) w sieci ofiary, co ułatwia przeprowadzanie kolejnych ataków w przyszłości.

Co motywuje do przeprowadzania ataków DDoS?

Kluczowe motywy ekonomiczne i psychologiczne stojące za atakami DDoS obejmują:

- Korzyści finansowe: najbardziej oczywisty powód? Atakujący zostaje zatrudniony do przeprowadzenia ataku na określony cel. Często zdarza się też, że haker przeprowadza atak DDoS na ofiarę i żąda okupu w zamian za jego zakończenie.

- Nadszarpnięcie reputacji: operatorzy booterów próbują zaszkodzić reputacji danej osoby lub firmy poprzez nieustanne ataki DDoS powodujące przerwy w działaniu sieci. Może to uniemożliwić komuś wykonywanie pracy zdalnej albo zaszkodzić firmie, blokując sprzedaż na czas trwania awarii.

- Ideologia: niektórzy atakujący kierują się ideologią lub przekonaniami. Mogą atakować organizacje lub rządy, których działania są sprzeczne z ich poglądami politycznymi, społecznymi lub środowiskowymi. Dotyczy to zwłaszcza „haktywistów”, którzy wykorzystują ataki DDoS do protestów przeciwko cenzurze, okrucieństwu wobec zwierząt czy działaniom szkodzącym środowisku.

- Zemsta: niektóre osoby przeprowadzają ataki DDoS z powodu osobistej urazy (wobec szkół, byłych pracodawców, rywali, a nawet przeciwników w grach).

- Dla zabawy: zdarza się, że ktoś przeprowadza atak DDoS po prostu dla rozrywki. Atakującemu chodzi tylko o sprawdzenie własnych umiejętności technicznych albo zabezpieczeń ofiary, bez żadnej głębszej motywacji.

- Sabotaż korporacyjny: zdarzały się przypadki, gdy firmy wynajmowały hakerów do sabotowania swoich konkurentów poprzez destrukcyjne ataki DDoS. Na przykład znany haker Daniel Kaye został zatrudniony przez nieuczciwego pracownika firmy Cellcom do przeprowadzenia ataku DDoS na konkurencyjną firmę Lonestar, który ostatecznie spowodował awarię całego internetu w Liberii.

- Wojna cybernetyczna: hakerzy sponsorowani przez państwo lub podmioty działające w imieniu danego kraju mogą wykorzystywać ataki DDoS do zakłócania działania kluczowej infrastruktury albo zdobywania przewagi politycznej i militarnej.

- Taktyki dywersyjne: szczególnie wyrafinowani atakujący czasami stosują ataki DDoS jako zasłonę dymną, odwracając uwagę, podczas gdy równolegle przeprowadzają bardziej ukierunkowane operacje, takie jak włamania do systemów czy wdrażanie złośliwego oprogramowania.

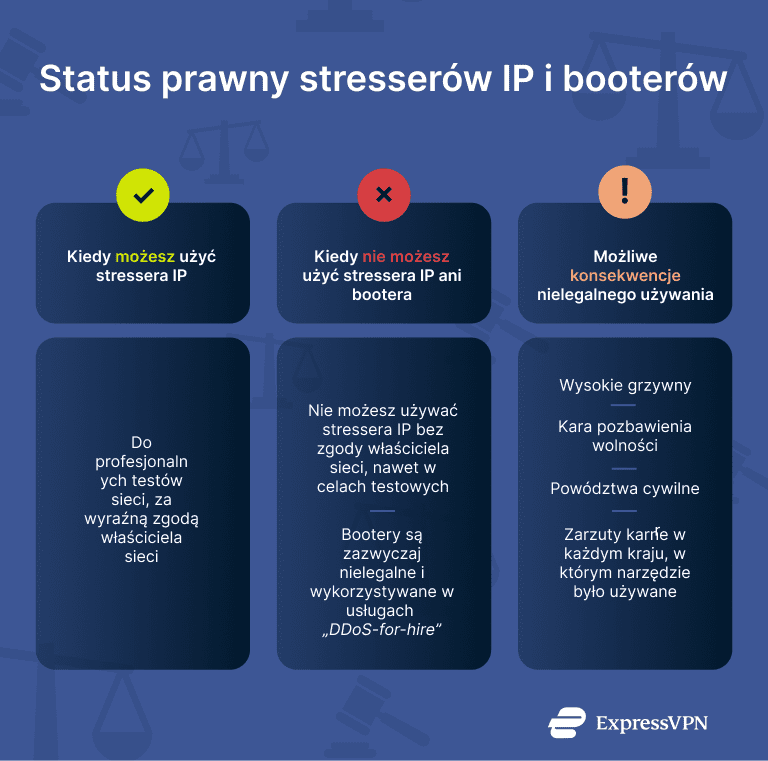

Status prawny stresserów IP i booterów

Pewnie zastanawiasz się, czy stressery IP i bootery są legalne? I co się stanie, jeśli ich użyjesz? Choć przepisy różnią się w zależności od kraju i mogą być dość skomplikowane, w większości przypadków bootery są całkowicie nielegalne, natomiast IP stressers są legalne, ale tylko w bardzo ograniczonych warunkach.

Kiedy można legalnie użyć stressera IP?

Narzędzia do testowania obciążenia sieci są legalne tylko wtedy, gdy używa się ich do autoryzowanych testów. Oznacza to, że można przeprowadzać testy obciążeniowe tylko na własnej sieci albo na takiej, co do której właściciel wyraził wyraźną, pisemną zgodę. Korzystanie z nich w systemach stron trzecich bez ich zgody jest nielegalne. W praktyce ze stresserów IP powinni korzystać tylko wykwalifikowani informatycy.

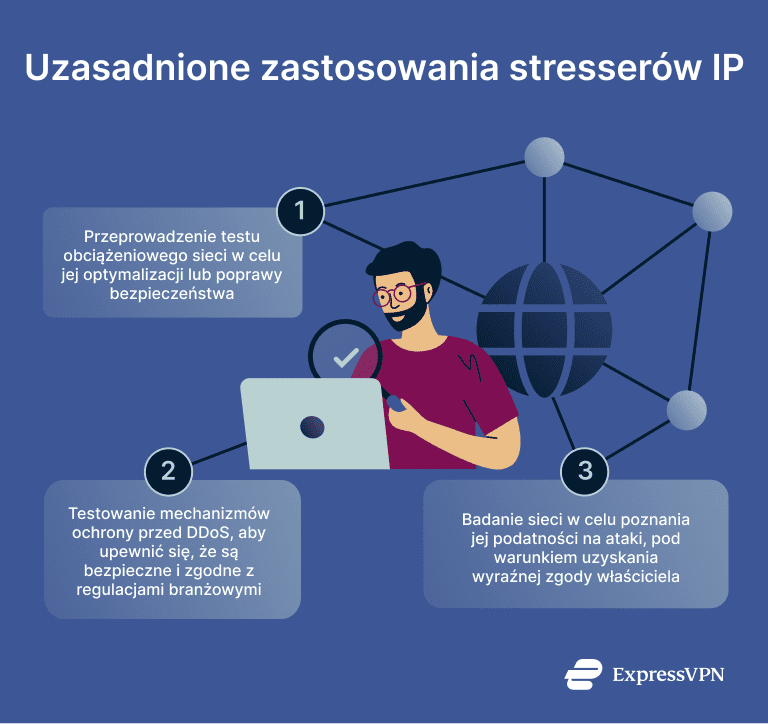

Uzasadnione zastosowania stresserów IP

IP stressers oferują szereg realnych korzyści ekspertom lub specjalistom IT, którzy chcą prowadzić testy sieci i posiadają odpowiednią zgodę jej właściciela. W takich okolicznościach stressery IP mogą mieć następujące zastosowania:

- Przeprowadzanie testów obciążeniowych sieci: specjaliści mogą używać stresserów IP podczas audytów firmowych w celu testowania luk w sieci. Narzędzie pokaże im, jak sieć będzie się zachowywać w rzeczywistych sytuacjach dużego ruchu. Zebrane dane są wykorzystywane przez właściciela sieci do optymalizacji usług lub poprawy bezpieczeństwa.

- Testowanie zabezpieczeń przed atakami DDoS: zespoły IT mogą przeprowadzać symulowane ataki DDoS, aby ocenić skuteczność swoich narzędzi ograniczających skutki takich ataków. Jest to przydatne w spełnianiu wymagań zgodności albo przygotowaniu na realne ataki, które mogłyby spowodować straty finansowe lub przerwy w świadczeniu usług.

- Badania w zakresie cyberbezpieczeństwa: badacze lub „etyczni hakerzy” mogą wykorzystać narzędzie do testowania obciążenia sieci w celu zebrania informacji na temat jej słabych punktów.

Konsekwencje nielegalnego używania stresserów IP lub booterów

Kary różnią się w zależności od kraju, ale ogólnie korzystanie ze stressera lub bootera bez zezwolenia może skutkować wysokimi grzywnami, karą pozbawienia wolności i kosztownymi procesami cywilnymi. W Stanach Zjednoczonych istnieje nawet prawo, które może zakazać komuś korzystania z komputera, jeśli zostanie on uznany za winnego poważnego wykroczenia związanego z cyberprzestępczością.

Namierzenie osób odpowiedzialnych za ataki z wykorzystaniem booterów nie jest czymś niemożliwym. Weźmy na przykład Sergiya P. Usatyuka, mieszkańca stanu Illinois, który został aresztowany za uczestnictwo w serwisie oferującym usługi DDoS na zlecenie i skazany przez Departament Sprawiedliwości USA na 13 miesięcy więzienia. Śledczy podążyli za pozostawionymi przez niego śladami, takimi jak transakcje PayPal czy logi dostępu do adresów IP, aby odkryć jego prawdziwą tożsamość.

A ponieważ ataki DDoS często wpływają na systemy w wielu krajach jednocześnie, zatrzymani sprawcy mogą zostać postawieni przed międzynarodowym wymiarem sprawiedliwości. Organy ścigania na całym świecie aktywnie tropią osoby zaangażowane w schematy DDoS-for-hire, co oznacza, że w niektórych sytuacjach ten sam haker może zostać osobno oskarżony w każdym kraju, w którym użyto jego narzędzi.

Na przykład Daniel Kaye to znany haker, który przeprowadził ataki DDoS na kilka dużych firm. Został zatrzymany w Wielkiej Brytanii i wydalony do Niemiec, gdzie postawiono mu zarzut włamania do Deutsche Telekom. Po odbyciu kary został sprowadzony z powrotem do Wielkiej Brytanii, aby tam odbyć wyrok za atak DDoS na firmę Lonestar.

Przepisy i regulacje związane z usługami typu booter

Kraje takie jak USA, Wielka Brytania oraz wiele państw Unii Europejskiej posiadają surowe przepisy dotyczące usług typu booter. Na przykład w USA korzystanie lub sprzedaż booterów narusza ustawę o oszustwach i nadużyciach komputerowych (Computer Fraud and Abuse Act-CFAA), natomiast brytyjska ustawa o nadużyciach komputerowych (Computer Misuse Act) penalizuje nieuprawnione ataki na systemy komputerowe.

Zagrożenia związane z używaniem stresserów IP i booterów

IP stressers i booters stanowią poważne ryzyko nie tylko dla ofiar ataków DDoS, ale także dla osób korzystających z tych narzędzi. Od ukrytego złośliwego oprogramowania po potencjalne zarzuty karne – oto, co sprawia, że są one tak niebezpieczne.

Zagrożenie dla bezpieczeństwa i ryzyko cyberprzestępczości

Bezpłatne lub nielicencjonowane narzędzia typu IP stresser i booter często zawierają złośliwe oprogramowanie, takie jak programy szpiegujące, backdoory lub keyloggery. Narzędzia te mogą być wykorzystywane nie tylko do przeprowadzania ataków, ale także do kradzieży wrażliwych danych od ich użytkownika.

Oprogramowanie typu booter zawsze należy traktować jako złośliwe. Jest ono nielegalne w większości krajów, a darmowe wersje niemal na pewno zawierają jakiś szkodliwy kod.

W jaki sposób stressery IP są wykorzystywane jako narzędzia do ataków DDoS

Choć IP stressers mogą być nieocenione w legalnym testowaniu sieci, często są wykorzystywane do uruchamiania ataków DDoS przeciwko firmom, osobom prywatnym czy serwerom gier. W określonym czasie pojedynczy sprawca może przeprowadzić setki tysięcy ataków, które przynoszą firmom milionowe straty.

Atakujący często łączą stressery IP z technikami takimi, jak spoofing (fałszowanie adresu IP nadawcy) czy amplifikacja DNS. Stosują podejście wielopoziomowe, aby wyrządzić jak największe szkody.

Dlaczego usługi typu booter są tak trudne do wykrycia

Operatorzy booterów często ukrywają się za serwerami proxy, VPN-ami, spoofingiem adresów IP oraz płatnościami kryptowalutowymi. Wielu z nich prowadzi działalność w tzw. dark webie.

Środki te utrudniają organom ścigania wyśledzenie ich, ale nie uniemożliwiają tego całkowicie. Dla przeciętnej osoby ustalenie rzeczywistej lokalizacji atakującego jest jednak praktycznie niemożliwe.

Legalne alternatywy dla testów obciążeniowych sieci

Zamiast korzystać z IP stressers czy booters, organizacje mogą wybierać sprawdzone narzędzia do testów penetracyjnych w celu przeprowadzenia legalnej oceny sieci. Wiele firm zajmujących się cyberbezpieczeństwem oferuje licencjonowane usługi testów obciążeniowych, zgodne z lokalnym prawem i standardami branżowymi.

Jeśli firma chce uzyskać certyfikację ISO/IEC 27001 (międzynarodowy standard systemów zarządzania bezpieczeństwem informacji), zdecydowanie zaleca się korzystanie z usług testowania penetracyjnego w ramach procesu oceny ryzyka.

Nawet jeśli niektóre IP stressers są legalne, zakres ich wykorzystania jest nadal mocno ograniczony. Zawsze bezpieczniej jest korzystać ze sprawdzonych, profesjonalnych narzędzi i usług.

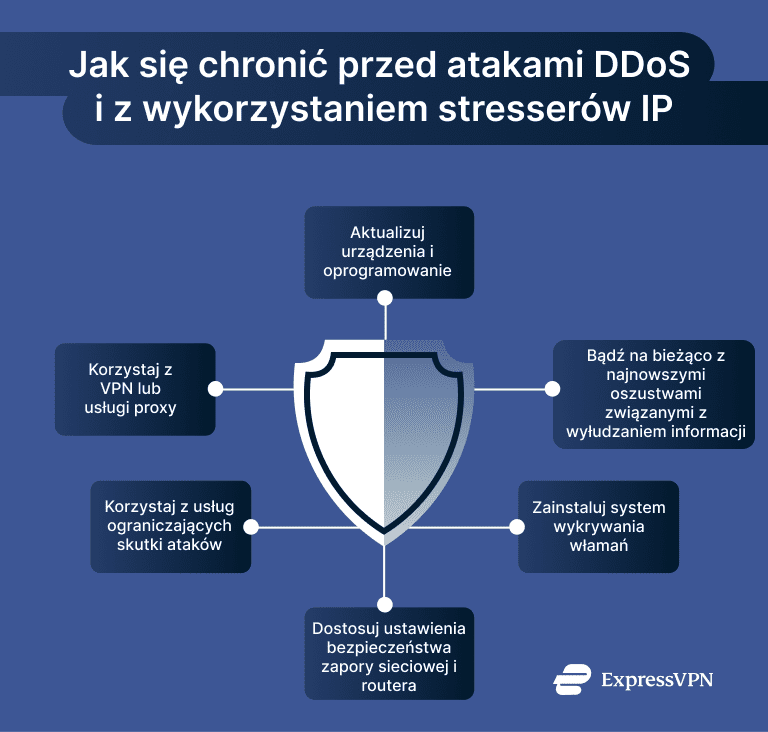

Jak się chronić przed atakami DDoS i z wykorzystaniem stresserów IP

Ochrona przed atakami DDoS i wykorzystującymi stressery IP wymaga połączenia proaktywnych środków bezpieczeństwa, monitorowania w czasie rzeczywistym oraz dedykowanego oprogramowania do ochrony przed DDoS. Oto szybki przegląd typowych sposobów na zabezpieczenie systemu.

Najlepsze praktyki w zakresie ochrony przed atakami DDoS (dla osób prywatnych)

Gracze, streamerzy i twórcy treści online są szczególnie narażeni na ataki związane z booterami. Na przykład wielu streamerów regularnie doświadcza ataków DDoS ze strony internetowych hejterów, zwykle w celu odcięcia ich od sieci albo uniemożliwienia im zarabiania pieniędzy przez dłuższy czas.

Aby chronić się przed atakami DDoS:

- Włącz ochronę DDoS (jeśli grasz/streamujesz): wiele platform dla graczy i dostawców Internetu oferuje funkcje ochrony przed DDoS lub umożliwia zmianę adresu IP w przypadku ataku.

- Użyj dobrej zapory sieciowej i odpowiednio dostosuj ustawienia zabezpieczeń zarówno zapory, jak i routera: prawidłowo skonfigurowane zapory monitorują ruch przychodzący i wychodzący, blokując nieautoryzowany dostęp i potencjalne zagrożenia.

- Unikaj udostępniania swojego adresu IP: nie ujawniaj swojego IP na publicznych forach, serwerach gier czy platformach streamingowych. Przed przypadkowym ujawnieniem adresu IP szczególnie dobrze chroni korzystanie z VPN.

- Bądź świadomy prób wyłudzenia informacji: hakerzy często wykorzystują phishing lub taktyki socjotechniczne, aby nakłonić swoje ofiary do ujawnienia adresów IP. Upewnij się, że jesteś na bieżąco z najnowszymi oszustwami związanymi z wyłudzaniem informacji i sposobami ich unikania.

- Zainstaluj system wykrywania włamań (IDS): narzędzia IDS (Intrusion Detection Systems) zapewniają monitorowanie zagrożeń w czasie rzeczywistym i mogą wykrywać potencjalne zagrożenia oraz reagować na nie, zanim się nasilą.

- Skorzystaj z usług ograniczających skutki ataków DDoS: narzędzia te odfiltrowują złośliwe żądania, zanim dotrą one do Twojej sieci, minimalizując w ten sposób ewentualne szkody wyrządzone podczas ataku.

- Aktualizuj urządzenia i oprogramowanie: regularnie uaktualniaj całe swoje oprogramowanie, wszystkie systemy operacyjne i urządzenia, aby na bieżąco łatać znane luki i wzmacniać ogólną ochronę. Nieskorygowane luki w zabezpieczeniach na poziomie systemu operacyjnego mogą umożliwić ruchowi sieciowemu zawieszenie lub zablokowanie urządzenia, dlatego tak ważne jest, aby bezzwłocznie instalować najnowsze poprawki.

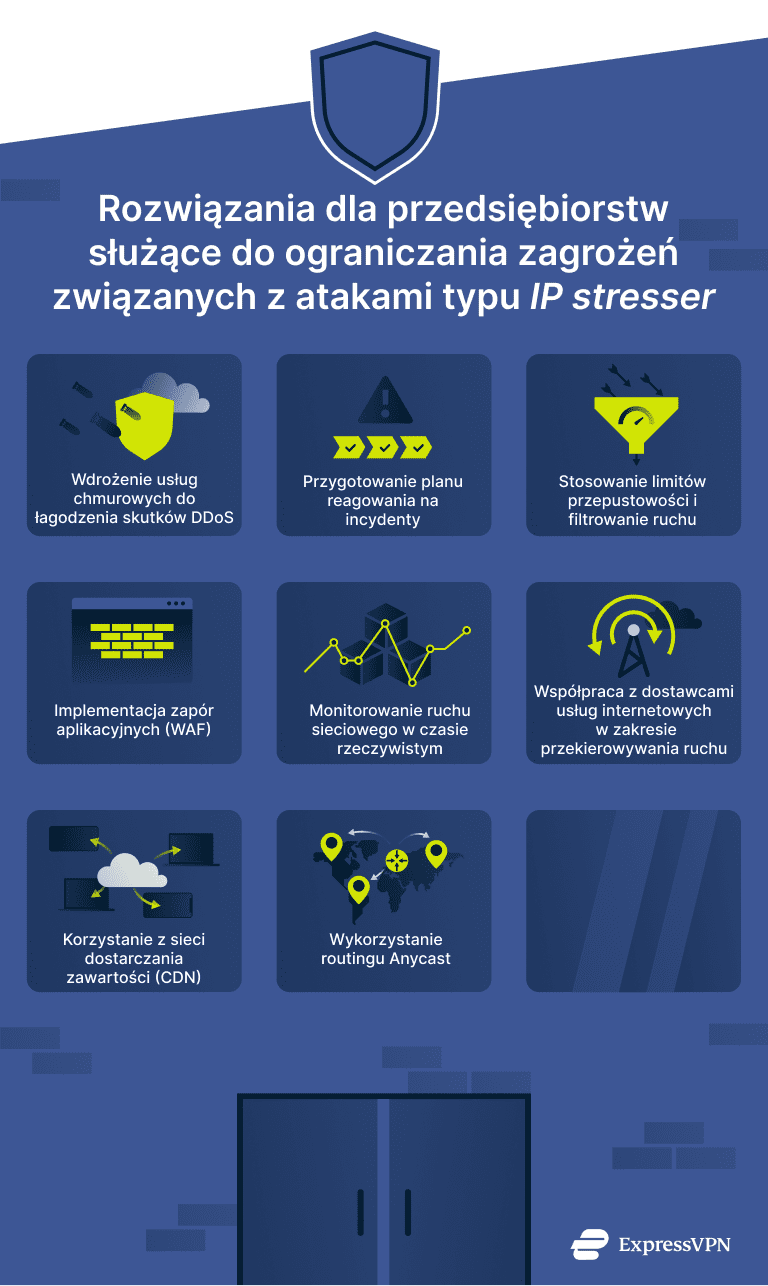

Najlepsze praktyki w zakresie ochrony przed atakami DDoS (dla firm)

Ochrona firmy lub organizacji jest znacznie trudniejsza niż zabezpieczenie siebie samego. Hakerzy nieustannie poszukują słabych punktów w zabezpieczeniach firm, dlatego aby chronić swoją organizację, należy stosować wielopoziomową strategię bezpieczeństwa. W skrajnych przypadkach ataki DDoS mogą zmusić firmę do trwałego zamknięcia działalności. Oto, co możesz zrobić, aby chronić swój biznes:

- Wdrożenie usług chmurowych do łagodzenia skutków DDoS: skorzystaj z renomowanej i skutecznej usługi ochrony przed DDoS, która pomoże filtrować i pochłaniać ruch atakujący, zanim dotrze on do Twojej sieci.

- Przygotowanie planu reagowania na incydenty: należy przygotować zautomatyzowane procedury reakcji i plany przywracania sprawności systemu, aby zminimalizować przestoje podczas ataku.

- Stosowanie limitów przepustowości i filtrowanie ruchu: konfiguracja zapór sieciowych i polityk sieciowych w celu ograniczenia nietypowych skoków ruchu może pomóc w złagodzeniu skutków ataku.

- Implementacja zapór aplikacyjnych (WAF): zapory WAF (web application firewall) chronią warstwę 7 (warstwę aplikacji, na którą kierowana jest większość ataków DDoS), aktywnie monitorując i blokując podejrzany ruch w czasie rzeczywistym.

- Monitorowanie ruchu sieciowego w czasie rzeczywistym: wykorzystanie systemów wykrywania i zapobiegania włamaniom (Intrusion Detection and Prevention Systems – IDPS) pomaga wykrywać podejrzane działania i zapobiegać atakom na poziomie sieci (warstwa 3) i wyżej, blokując je, zanim wyrządzą szkody.

- Współpraca z dostawcami usług internetowych w zakresie przekierowywania ruchu: niektórzy dostawcy oferują usługi oczyszczania ruchu DDoS („DDoS scrubbing”) w celu odwrócenia szkodliwego ruchu od infrastruktury krytycznej. Nie wszyscy dostawcy posiadają takie zabezpieczenia, ale zawsze warto to sprawdzić.

- Korzystanie z sieci dostarczania zawartości (CDN): sieci CDN (content delivery network) klasy korporacyjnej pomagają rozłożyć ruch i zmniejszyć obciążenie głównych serwerów poprzez przekierowywanie żądań do własnej sieci serwerów. Ponadto wiele sieci CDN ma wbudowane funkcje bezpieczeństwa, w tym systemy ograniczające skutki ataków DDoS, które pomagają chronić przed atakami na dużą skalę.

- Wykorzystanie routingu Anycast: rozproszenie ruchu na wiele serwerów eliminuje pojedyncze punkty awarii dzięki systemom zapasowym – podobnie jak posiadanie wielu wejść do budynku, jeśli jedno jest zablokowane, można skorzystać z innego. Może to pomóc w ograniczeniu skutków ataków DDoS, ale należy łączyć tę metodę z innymi taktykami, takimi jak filtrowanie pakietów lub usługa ochrony przed DDoS, ponieważ Anycast umożliwia jedynie przekierowanie przepływu sieciowego, nie zaś blokowanie złośliwych żądań.

Jeśli brzmi to skomplikowanie, to dlatego, że tak właśnie jest. Duże organizacje powinny współpracować z wykwalifikowanymi specjalistami IT, aby skonfigurować jak najbezpieczniejsze środowisko i upewnić się, że używają narzędzi odpowiednich do swoich potrzeb.

Dlaczego VPN jest niezbędny do ochrony przed atakami DDoS

VPN ukrywa Twój prawdziwy adres IP, co znacznie utrudnia atakującym bezpośrednie namierzenie Cię przy użyciu zagrożeń opartych na IP, takich jak bootery czy ataki DDoS. Maskując Twoją rzeczywistą lokalizację, VPN zmniejsza Twoją ekspozycję i utrudnia hakerom identyfikację lub dotarcie do Twojej sieci.

VPN szyfruje również Twój ruch internetowy i kieruje go przez bezpieczne serwery, chroniąc dane przed przechwyceniem lub manipulacją. Niektóre VPN-y, takie jak ExpressVPN, mają nawet wbudowaną ochronę przed DDoS na swoich serwerach, dzięki czemu mogą blokować mniej rozległe ataki jeszcze zanim dotrą one do Ciebie.

Niemniej jednak, sama sieć VPN nie powstrzyma wszystkich zagrożeń związanych z DDoS. Jeśli haker zdoła odkryć Twój prawdziwy adres IP lub zaatakuje sieć, z którą jesteś połączony, nadal będziesz potrzebować dedykowanych narzędzi ochrony przed tym rodzajem ataku. VPN może ukryć Twoją lokalizację, ale nie powstrzyma ataku, który już się rozpoczął.

Jak ExpressVPN zapobiega śledzeniu i spoofingowi adresów IP

Kiedy łączysz się z ExpressVPN, Twój prawdziwy adres IP jest zastępowany adresem IP serwera VPN, co ukrywa Twoją sieć przed potencjalnymi atakami. ExpressVPN korzysta ze współdzielonych adresów IP, co oznacza, że wielu użytkowników łączy się przez ten sam serwer, znacznie utrudniając powiązanie danej aktywności z konkretną osobą.

Ponadto serwery ExpressVPN mają wbudowaną ochronę przed atakami DDoS, która pomaga amortyzować skutki ataków przeprowadzanych na mniejszą skalę. Choć nie jest ona w stanie całkowicie zablokować większych, długotrwałych ataków, może jednak pomóc obniżyć ich szkodliwość.

Na koniec, wyłącznik awaryjny (kill switch) dostarczany przez ExpressVPN automatycznie odcina dostęp do internetu, jeśli połączenie VPN zostanie przerwane, zapobiegając ujawnieniu Twojego prawdziwego adresu IP.

Co zrobić, jeśli doświadczysz ataku DDoS

Ataki DDoS wymagają natychmiastowej reakcji, ponieważ mogą spowodować poważne uszkodzenia sieci, jeśli nie zostaną szybko opanowane. Oto, co należy zrobić, jeśli padniesz ofiarą ataku:

- Zidentyfikuj atak i przeanalizuj swoje zabezpieczenia: najpierw sprawdź, co dokładnie się dzieje. Następnie postaraj się ocenić skalę ataku, aby określić, czy Twoja ochrona jest wystarczająca. Przejrzyj stosowane środki bezpieczeństwa, w tym plan reagowania na incydenty, mechanizmy ochrony przed DDoS oraz zabezpieczenia DNS.

- Powiadom swojego dostawcę usług internetowych: po potwierdzeniu, że atak DDoS rzeczywiście ma miejsce, powiadom swojego dostawcę usług internetowych. Wielu dostawców oferuje narzędzia ograniczające skutki ataków DDoS, które mogą pomóc zminimalizować wyrządzone szkody.

- Postępuj zgodnie z planem reagowania na incydenty swojej organizacji: każdy członek zespołu powinien dokładnie przestrzegać firmowego planu reagowania na incydenty, jeśli taki istnieje. Dzięki temu wszyscy będą działać spójnie w zakresie komunikacji i strategii przeciwdziałania atakom DDoS.

- Uruchom narzędzia ograniczające skutki ataków DDoS: wykorzystaj dostępne mechanizmy ochrony, w tym zawsze aktywne narzędzia typu „always-on”, rozwiązania chmurowe do łagodzenia skutków DDoS lub inne dedykowane oprogramowanie stosowane w Twojej organizacji.

- Rejestruj wszystko: zachowuj logi wszystkich zdarzeń. Można je wykorzystać w przyszłości do wykrywania luk w zabezpieczeniach lub przez organy ścigania do znalezienia i aresztowania sprawcy ataku. Pamiętaj tylko, że rejestrowanie wszystkiego może dodatkowo obciążyć sieć w przypadku dużego ataku.

- Zgłoś atak: na koniec zgłoś zdarzenie odpowiednim organom w swoim regionie, aby mogły rozpocząć dochodzenie w sprawie hakera.

Studia przypadków i prawdziwe przykłady

Oto kilka znanych przykładów wykorzystania stresserów IP i booterów w atakach DDoS oraz wynikających z tego konsekwencji prawnych.

Najgłośniejsze ataki DDoS z użyciem stresserów i booterów

Hakerzy wykorzystywali stressery i bootery w tysiącach ataków na całym świecie z różnych powodów – dla zysku, w celu zakłócenia działania konkretnych usług lub w ramach szerzej zakrojonych kampanii hakerskich. Konkretne przykłady obejmują:

- Atak DDoS na Spamhaus (2013): potężny i szeroko opisywany atak DDoS na Spamhaus – międzynarodową organizację monitorującą i publikującą listy adresów IP oraz domen związanych ze szkodliwą działalnością. Atak został zainicjowany przez rosyjską grupę działającą przeciwko organizacji Spamhaus, a głównym winowajcą okazał się nastoletni haker z Londynu. Został on skazany na 240 godzin prac społecznych.

- Usługa DDoS do wynajęcia „vDOS” (2012-2016): jedna z najbardziej znanych usług „DDoS-for-hire”, vDOS, przeprowadziła ponad 2 miliony ataków na całym świecie. Kierowana przez dwóch izraelskich nastolatków, usługa przyniosła setki tysięcy dolarów zysku, zanim została zamknięta przez organy ścigania. Sprawcy zostali skazani na prace społeczne i grzywny, a władzom udało się odzyskać ponad 175 000 dolarów pochodzących z ich dochodów.

- WebStresser (2018): ponad 136 000 zarejestrowanych użytkowników i miliony przeprowadzonych ataków – WebStresser był jedną z najbardziej aktywnych platform „DDoS-for-hire” w historii. Wielu sprawców zostało aresztowanych, a 250 użytkowników serwisu również poniosło konsekwencje prawne.

- Quantum Stresser (2012-2018): kolejna duża usługa typu booter, Quantum Stresser, miała ponad 80 000 użytkowników i została wykorzystana do przeprowadzenia ponad 50 000 ataków w samym 2018 roku. Operator usługi został zatrzymany w 2018 roku, a w 2020 roku skazano go na 4 do 5 lat dozoru kuratorskiego i 6 miesięcy ograniczenia wolności. Łagodny wyrok wynikał ze złego stanu zdrowia sprawcy.

- Ataki DDoS na rosyjskie media (w toku): po inwazji Rosji na Ukrainę „haktywiści” zaczęli przeprowadzać ataki DDoS na rosyjskie media i strony rządowe.

- Masowe ataki na platformy gamingowe (w toku): usługi takie jak Xbox Live, PlayStation Network i Steam od dawna są celem ataków DDoS. Hakerzy atakują także konkretnych dostawców gier, jak np. w 2023 r., kiedy to zakłócili działanie serwerów Blizzard Entertainment, blokując dostęp do gier takich jak Overwatch 2 i Diablo 4.

FAQ: często zadawane pytania na temat stresserów IP i booterów DDoS

Czy organy ścigania potrafią namierzać ataki z wykorzystaniem stresserów IP?

Tak, organy ścigania mogą śledzić ataki IP stressers poprzez analizę logów serwerów, zapisanych płatności oraz adresów IP. Mogą też wystąpić o wezwania do sądu lub nakazy aresztowania w celu identyfikacji zarówno użytkowników, jak i operatorów usługi.

Kiedy można legalnie użyć stressera IP?

Użycie stressera IP do testowania odporności sieci, która należy do Ciebie lub do której masz wyraźne pozwolenie na dostęp, jest dozwolone. Specjaliści IT wykorzystują stressery do identyfikacji słabych punktów i testowania zabezpieczeń przed DDoS w kontrolowanych, zgodnych z prawem środowiskach.

Jakie są konsekwencje prawne prowadzenia usługi booter?

To zależy od przepisów lokalnych, ale ogólnie rzecz biorąc, korzystanie z booterów może skutkować zarzutami karnymi, wysokimi grzywnami, konfiskatą majątku, a nawet karą więzienia. Wysokość kary zależy od miejsca zamieszkania sprawcy i skali wykorzystania usługi.

Jakie są najlepsze metody obrony przed atakami booterów?

Większość ataków typu booter może zostać odparta przez silną zaporę sieciową w połączeniu z usługą ograniczającą skutki ataków DDoS. Techniki takie, jak ograniczanie przepustowości i filtrowanie ruchu, pomagają zapobiegać zalewaniu sieci przez boty.

Możesz również zamaskować swój adres IP przy pomocy VPN-u, utrudniając atakującym zlokalizowanie Cię, choć nie pomoże to w przypadku już rozpoczętego ataku.

Jakie są najczęstsze rodzaje ataków opartych na protokole IP?

Do najczęstszych form ataków opartych na IP należą ataki DDoS. Często stosuje się również IP spoofing i ataki amplifikacyjne w połączeniu z booterami, aby zmaksymalizować szkody poczynione przez kampanię DDoS.

Jakie rodzaje ataków mogą wykonywać usługi booter?

Bootery mogą atakować wiele warstw sieciowych i aplikacyjnych jednocześnie, stosując techniki takie jak amplifikacja DNS. Uruchamiają te ataki, aby przeciążyć systemy ofiary złośliwym ruchem.

Na czym polega związek między fałszowaniem IP i atakami DDoS?

IP spoofing pozwala ukryć prawdziwy adres IP i sprawić, że ruch wygląda tak, jakby pochodził z innego miejsca. To umożliwia przeprowadzanie ataków DDoS bez ujawniania lokalizacji sprawcy.

W jaki sposób hakerzy wykorzystują stressery IP?

Choć stressery IP mają legalne zastosowania, hakerzy używają ich do przeprowadzania ataków DDoS poprzez symulację środowisk o dużym natężeniu ruchu. Narzędzia te są łatwo dostępne i proste w użyciu.

Częściej wybierane są jednak bootery, ponieważ są specjalnie zaprojektowane do generowania ogromnych ilości niekontrolowanego ruchu. Zwykle jest tak, że jeśli haker zamierza przeprowadzić atak DDoS, to użyje bootera.

Czy dostępne są darmowe narzędzia typu IP stresser?

Zasadniczo tak, ale większość darmowych stresserów jest słaba i zawodna. Wiele z nich to oszustwa mające na celu kradzież danych lub tworzenie „tylnych drzwi” w systemie. Hakerzy czasami publikują darmowe narzędzia tylko po to, aby zwabić i wykorzystać mniej doświadczonych użytkowników. Ryzyko jest na tyle duże, że nigdy nie należy ufać darmowym narzędziom do testowania obciążenia IP.

Co zrobić, jeśli zostanę celem ataku z wykorzystaniem stressera IP?

Natychmiast skontaktuj się ze swoim dostawcą usług internetowych lub hostingowych. Włącz wszystkie dostępne funkcje ochrony przed atakami DDoS i zacznij rejestrować kluczowe szczegóły, takie jak znaczniki czasu, logi IP i wzorce ataku.

Nie przekazuj hakerom żadnych pieniędzy. Jeśli próbują Cię szantażować, nie ma gwarancji, że po otrzymaniu okupu naprawdę dadzą Ci spokój.

Czy VPN może chronić mnie przed atakami DDoS?

VPN zapewnia dodatkową warstwę ochrony przed atakami DDoS poprzez maskowanie prawdziwego adresu IP, co utrudnia atakującym namierzenie i skierowanie działań bezpośrednio na użytkownika. Nie pomoże to jednak, gdy atak DDoS już trwa lub gdy celem jest platforma, z którą jesteś połączony (np. serwer gry).

Zrób pierwszy krok, aby chronić się online. Wypróbuj ExpressVPN bez ryzyka.

Pobierz ExpressVPN