Le guide ultime de la sécurité des téléphones : comment protéger votre appareil mobile

Vous commencez probablement votre journée en saisissant votre téléphone. C’est là que vous vérifiez vos messages, gérez votre argent, prenez des photos, stockez des billets et travaillez. Il n’est donc pas surprenant que les téléphones soient une cible privilégiée pour les voleurs et les escrocs. La bonne nouvelle, c’est qu’il n’est pas nécessaire d’avoir des compétences techniques sophistiquées pour rester en sécurité. Ce qu’il vous faut, c’est un plan simple et réaliste.

Dans ce guide, nous vous présenterons des étapes pratiques et faciles à suivre pour protéger votre téléphone contre les menaces les plus courantes, sans perdre le côté pratique qui le rend si essentiel dans la vie quotidienne.

Qu’est-ce que la sécurité des téléphones portables et pourquoi est-elle importante ?

La sécurité des téléphones portables est un ensemble d’outils et de pratiques qui protègent votre appareil et les informations qu’il contient contre différentes menaces, comme les malwares, le piratage, les fuites de données, ou même la perte et le vol.

En quoi consiste la sécurité des téléphones ?

Pour protéger votre téléphone, il faut prêter attention à plusieurs aspects. Il ne s’agit pas d’une norme officielle, mais le fait de les considérer comme des piliers permet d’organiser les principaux risques et protections dans un cadre clair et pratique pour votre vie numérique :

- Renforcement de la sécurité des appareils : Il s’agit des protections intégrées au téléphone lui-même. Il s’agit de mécanismes tels que le verrouillage de l’écran, l’authentification biométrique, le chiffrement du stockage et les fonctions de recherche/verrouillage/effacement à distance qui protègent l’appareil en cas de perte ou de vol.

- Renforcement de la sécurité des comptes : Cela concerne les identités numériques liées au téléphone. Il s’agit notamment d’utiliser des méthodes de connexion sécurisées telles que les clés d’accès et l’authentification multifactorielle pour protéger les services d’un accès non autorisé, tels que le courrier électronique, les services bancaires et les réseaux sociaux.

- Sécurité des applications mobiles : Il régit les logiciels que vous installez. Il est généralement conseillé de télécharger des applications à partir de sources fiables et de vérifier soigneusement les permissions des applications et de les mettre à jour afin d’éviter que des malwares ne s’installent sur votre appareil. Les évaluations de Play Protect et de l’App Store sont des garde-fous, pas des garanties.

- Sécurité du réseau : L’accent est mis ici sur les connexions Internet. Les pratiques sûres et les technologies de chiffrement, telles que les réseaux privés virtuels (VPN), permettent de réduire les dangers liés aux réseaux non sécurisés et à l’interception potentielle des activités en ligne.

Qui a besoin sécuriser son téléphone et pourquoi ?

En d’autres termes, toute personne qui possède un smartphone doit sécuriser son téléphone. Que vous soyez étudiant et que vous vous connectiez à un Wi-Fi public, que vous soyez un professionnel qui consulte son courrier électronique lors de ses déplacements ou que vous soyez une personne qui souhaite simplement préserver la confidentialité de ses photos personnelles et de ses applications bancaires, votre téléphone est une cible.

Les cybercriminels misent sur l’ampleur. Des attaques automatisées essaient des millions de mots de passe volés et des malwares se cachent dans des applications douteuses téléchargées des milliers de fois. En même temps, des risques quotidiens subsistent, tels que la perte d’un téléphone non verrouillé dans le train ou se le faire voler dans un bar bondé.

Et il ne s’agit pas seulement d’un usage personnel. Pour les entreprises, chaque téléphone fait partie cadre de sécurité plus large. Un appareil compromis peut permettre à des pirates d’accéder aux e-mails de l’entreprise, aux fichiers partagés ou aux services cloud.

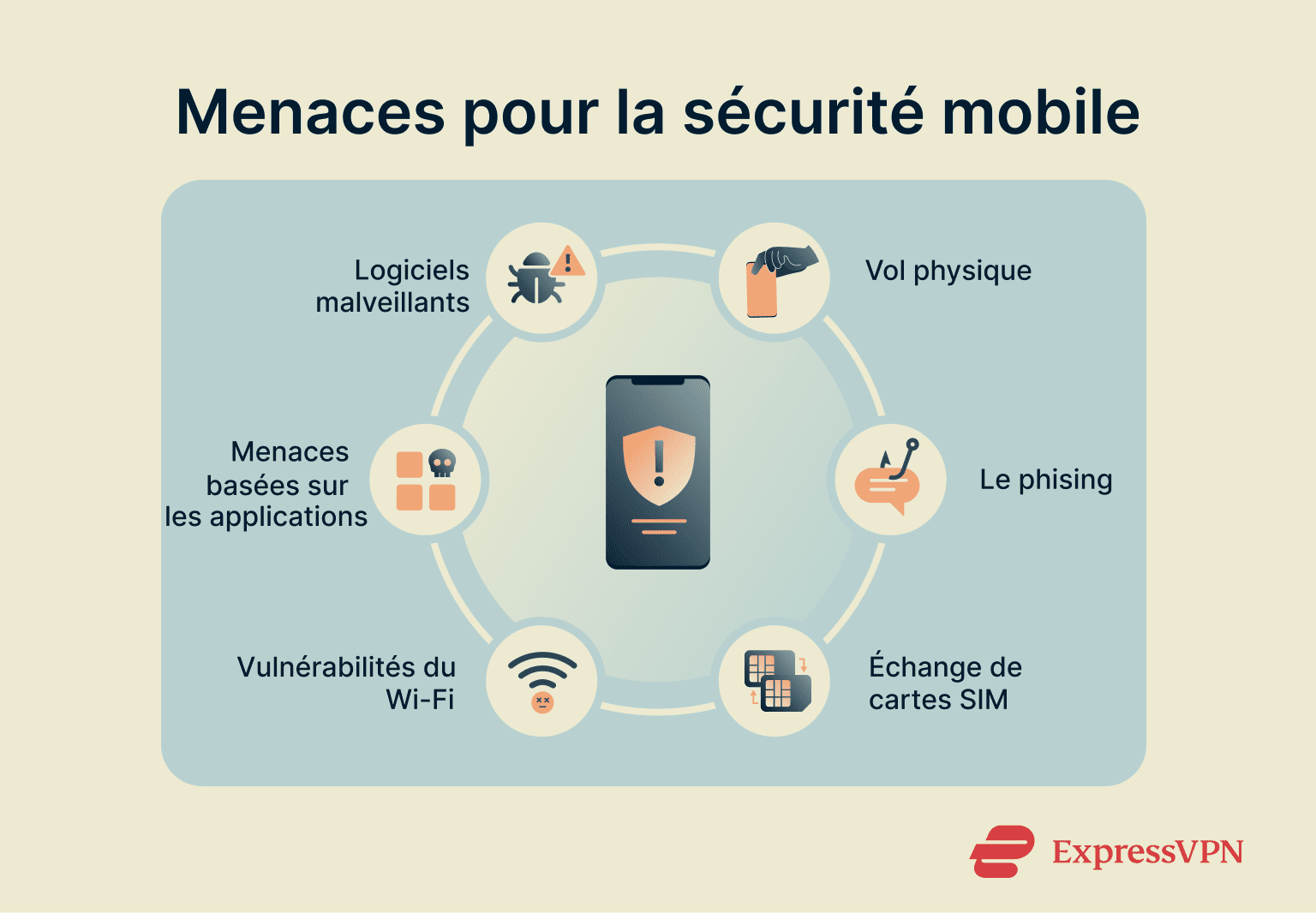

Les menaces les plus courantes de la sécurité mobile

Les menaces sur les appareils mobiles suivent souvent des schémas bien connus. La clé pour se protéger est d’apprendre à reconnaître rapidement ces schémas afin de repérer rapidement les risques et de réagir avant qu’ils ne causent des dommages.

1. Malwares et virus

Malware est un terme général désignant les logiciels nuisibles, dont les virus sont l’un des types les plus connus. Un malware peut atteindre votre téléphone par l’intermédiaire d’applications téléchargées, de publicités malveillantes ou d’autorisations abusives. Une fois installé, il peut se faire passer pour une application de confiance, voler des identifiants de connexion, intercepter des codes de sécurité ou espionner la victime (dans le cas des chevaux de Troie bancaires ou des stalkerwares).

L’ampleur du problème est considérable. En 2024, l’analyse en temps réel de Google Play Protect a détecté plus de 13 millions de nouvelles applications malveillantes en dehors du Play Store. La société de sécurité Zimperium a également signalé une augmentation des chevaux de Troie bancaires sur mobiles entre 2022 et 2023, le nombre de familles de malwares ciblant les applications bancaires, qui ont presque triplé, passant de 10 à 29.

2. Menaces basées sur les applications et spywares (logiciels espions)

De nombreuses menaces mobiles proviennent des applications que les utilisateurs installent eux-mêmes, et elles se répartissent généralement en trois groupes.

Certaines applications ont des privilèges excessifs et demandent plus d’accès qu’elles n’en ont besoin, comme un jeu qui demande l’accès aux contacts ou au micro. D’autres sont simplement peu sûres, avec un codage faible ou un mauvais traitement des données qui pourrait divulguer les informations des utilisateurs. D’autres sont carrément malveillants, comme les spywares qui suivent secrètement la localisation, les messages, les appels ou les frappes au clavier et envoient les données à des tiers.

3. Vulnérabilités Wi-Fi et vulnérabilités des réseaux

Le Wi-Fi public dans les cafés, les aéroports et les hôtels est pratique, mais il manque souvent de sécurité. Les attaquants peuvent créer points d’accès jumeaux maléfiques avec des noms qui semblent fiables (comme « Wi-Fi clients hôtel »). Une fois connectés, ils lancent des des attaques de type « man-in-the-middle » (MITM) en interceptant ou en modifiant le trafic du réseau.

Autre risque courant, le détournement de session, pendant lequel les attaquants volent des cookies ou des jetons de session pour usurper l’identité de la victime en ligne. Même si la plupart des applications et des sites web actuels utilisent le protocole HTTPS, un hotspot malveillant ou une connexion mal configurée peut toujours mettre en danger les comptes et les données des utilisateurs.

4. Attaques de cartes SIM et échange de cartes SIM

Les attaquants peuvent cloner une carte SIM s’ils y ont accès physiquement, en copiant ses données sur une autre carte qu’ils contrôlent. La menace la plus courante est cependant l’échange de carte SIM (ou fraude à la carte SIM), lorsqu’une personne trompe un opérateur de téléphonie mobile en transférant un numéro de téléphone sur une carte SIM qu’il contrôle. Le pirate reçoit alors les appels et les SMS de la victime, notamment les codes d’accès à usage unique et les liens de récupération.

Un autre risque provient du protocole SS7 (Signaling System No. 7), qui est obsolète et que les réseaux téléphoniques utilisent encore pour acheminer les appels et les textes. En l’absence de mesures de protection récentes, les pirates ayant accès au réseau peuvent intercepter les messages, écouter les appels ou suivre la localisation d’un téléphone. Bien que les utilisateurs ne puissent pas empêcher les attaques SS7 eux-mêmes, cela rappelle que les anciens systèmes de télécommunications présentent toujours des risques de sécurité.

5. Phishing et ingénierie sociale

L’ingénierie sociale consiste à inciter les utilisateurs à révéler des informations sensibles, la méthode la plus courante étant le phishing. Sur les téléphones, cela prend souvent la forme d’un SMS (smishing) ou d’un message qui crée un sentiment d’urgence, comme l’affirmation qu’un compte est bloqué ou qu’un colis est en attente.

Le lien mène à un faux site qui semble fiable, mais où les informations sensibles saisies sont transmises à l’attaquant. Les petits écrans et les manipulations rapides rendent la détection de ces escroqueries encore plus difficile sur les appareils mobiles.

6. Menaces physiques

Toutes les attaques ne sont pas numériques : parfois, les plus simples sont les plus efficaces. Les criminels peuvent d’abord espionner la victime en observant son code PIN dans un lieu public, puis passer à l’action en volant son téléphone quelques instants plus tard. Grâce à l’appareil et au code, les criminels peuvent rapidement déverrouiller des applications, accéder à des comptes et causer des dommages avant que la victime n’ait le temps de réagir.

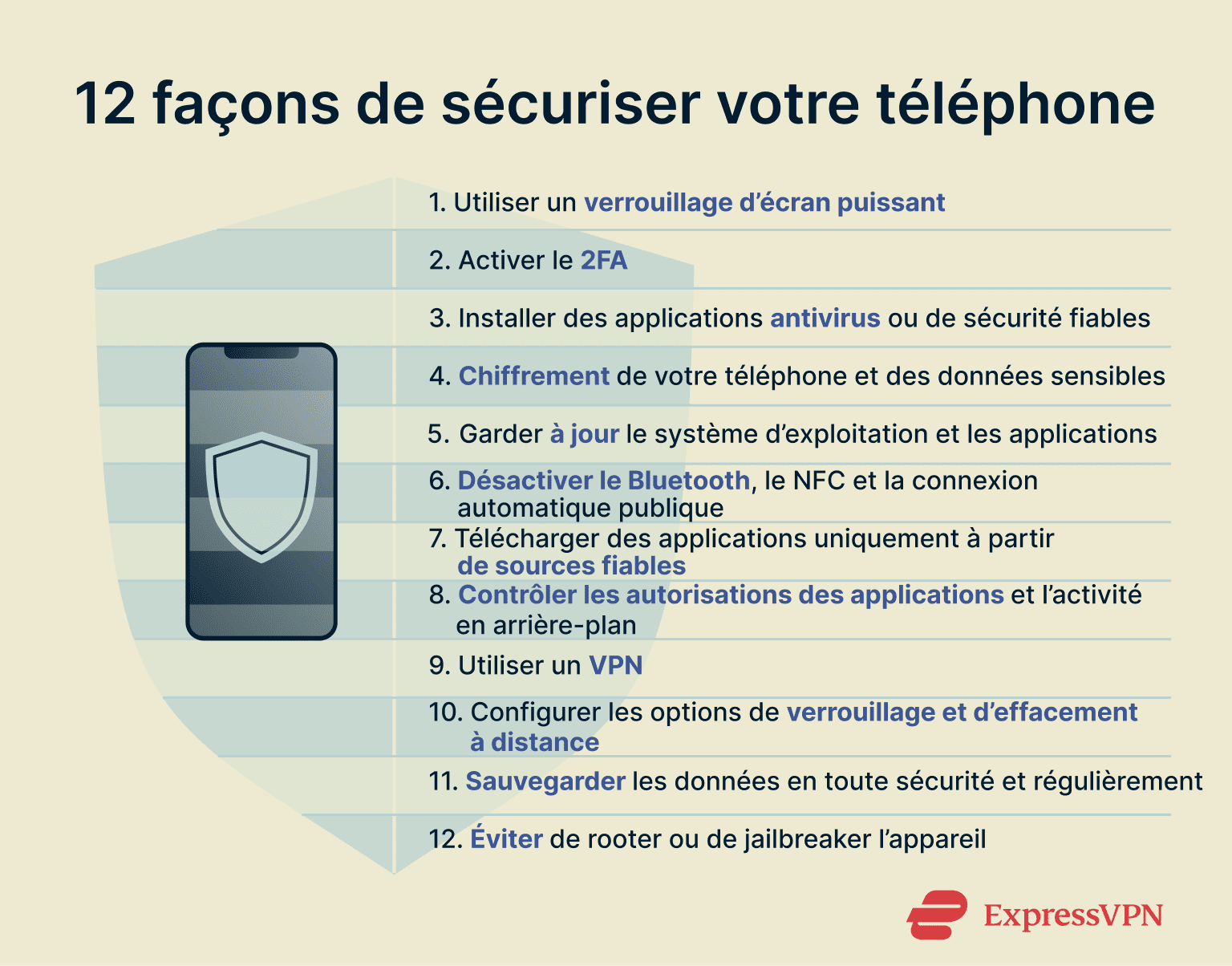

Comment sécuriser votre téléphone

Si vous voulez protéger votre téléphone, le secret réside dans les protections multiples. Pensez à la sécurité comme à un empilement de boucliers : chaque niveau couvre les lacunes des autres. Ensemble, ils créent des protections qui se chevauchent et rendent la tâche des attaquants beaucoup plus difficile.

1. Utiliser un verrouillage d’écran puissant

Votre écran de verrouillage est le premier et le plus important moyen de protection de votre téléphone. Un simple balayage ou un motif faible est facile à contourner, mais un code PIN ou un mot de passe fort crée une barrière que les pirates ne peuvent pas franchir sans le connaître.

De nombreux téléphones offrent également des fonctions de biométrie, telles que les empreintes digitales ou la reconnaissance faciale. Il s’agit de fonctions pratiques, qui ne remplacent pas un code PIN ou un mot de passe fort, car le niveau de sécurité qu’elles offrent est beaucoup plus faible.

2. Activer le 2FA

L’authentification à deux facteurs (2FA) ajoute une vérification supplémentaire lorsque vous vous connectez, de sorte que même si une personne vole votre mot de passe, il ne pourra pas accéder à votre compte. Activez-la pour les comptes essentiels tels que le courrier électronique, les services bancaires et le stockage sur le cloud.

Il est préférable d’utiliser une application d’authentification ou des clés d’accès plutôt que des codes SMS, qui peuvent être détournés lors d’une attaque par échange de carte SIM. Conservez les mots de passe restants dans un gestionnaire de mots de passe comme ExpressKeys afin qu’ils soient longs et uniques. Pour une protection maximale, pensez à une clé matérielle (comme une YubiKey), qui fonctionne avec l’USB-C ou la communication en champ proche (NFC) sur la plupart des téléphones.

3. Installer un antivirus fiable

Les logiciels antivirus sont conçus pour détecter et bloquer les fichiers malveillants, les tentatives de phishing et les spywares avant qu’ils ne compromettent votre appareil. Sur mobile, un bon antivirus peut vous alerter en cas de tentatives de phishing et analyser les applications, les liens et les téléchargements pour détecter les comportements dangereux, vous offrant ainsi une protection qui va au-delà des défenses intégrées du téléphone.

4. Chiffrement de votre téléphone et des données sensibles

Sur Android, le chiffrement est activé par défaut lorsque vous définissez un écran de verrouillage avec un code PIN, un mot de passe ou un code biométrique, ce qui garantit que vos fichiers ne peuvent pas être lus sans vos identifiants. Sur iPhone, suivez ce guide pour activer le chiffrement de bout en bout (E2EE) des données stockées sur votre appareil.

Pour les conversations privées, le chiffrement ne s’arrête pas à votre appareil. Les applications de messagerie telles que Signal et WhatsApp utilisent également l’E2EE, ce qui garantit que seuls vous et votre interlocuteur pouvez lire les messages. Elles constituent donc un choix plus sûr pour les discussions sensibles que les SMS non chiffrés ou les services de messagerie standard.

5. Utiliser un VPN

Un réseau privé virtuel (VPN) ajoute une protection supplémentaire au chiffrement intégré de votre téléphone ou au chiffrement au niveau de l’application. Au lieu de sécuriser uniquement les données stockées ou les chats, il chiffre tout le trafic quittant votre téléphone.

C’est particulièrement important sur les réseaux Wi-Fi publics, où des pirates peuvent essayer d’espionner votre activité. Avec un service de confiance comme ExpressVPN votre connexion passe par un tunnel sécurisé qui dissimule votre navigation et masque votre adresse IP.

Pour commencer, rien de plus simple : téléchargez l’application, identifiez-vous et connectez-vous. Dès lors, tout votre trafic mobile est chiffré jusqu’à ce que vous le désactiviez.

6. Garder le système d’exploitation et les applications à jour

Les mises à jour de logiciels constituent l’un des moyens de protection les plus efficaces. Les programmes et les systèmes d’exploitation peuvent contenir des failles de sécurité, appelées vulnérabilités, que les cybercriminels exploitent pour s’introduire dans les appareils et voler des données.

Pour y remédier, les développeurs publient des mises à jour comprenant des « correctifs » destinés à corriger ces failles et à combler les lacunes de sécurité. C’est pourquoi il est important d’activer les mises à jour automatiques pour votre système d’exploitation et vos applications.

7. Désactiver le Bluetooth, le NFC et la connexion automatique sur les réseaux publics

Les ondes radio sans fil de votre téléphone (comme le Bluetooth et le NFC) créent une surface d’attaque par voie hertzienne, ce qui signifie qu’elles constituent des points d’entrée potentiels pour un attaquant. Lorsque vous ne les utilisez pas, désactivez-les.

Supprimez tous les appareils couplés anciens ou inconnus et désactivez la connexion automatique au Wi-Fi afin que votre téléphone ne rejoigne pas automatiquement un faux hotspot déguisé en réseau de confiance.

8. Télécharger des applications uniquement à partir de sources fiables

Les applications sont l’un des principaux vecteurs de menaces pour les téléphones. Pour rester en sécurité, il convient de s’en tenir au Google Play Store ou à l’App Store d’Apple, où les applications font l’objet de contrôles avant d’être publiées.

Sur Android, Google Play Protect analyse également les applications en arrière-plan et vous avertit si quelque chose semble dangereux. Les téléchargements à partir de sites web aléatoires ou de magasins non officiels contournent ces protections et facilitent grandement l’installation de malwares.

9. Contrôler les autorisations des applications et l’activité en arrière-plan

Lorsque vous installez une application, celle-ci vous demande l’autorisation d’accéder à certaines parties de votre téléphone, comme l’appareil photo, le micro ou la localisation. Suivez le principe du moindre privilège : une application ne doit disposer que des autorisations dont elle a absolument besoin pour accomplir sa tâche.

Une application de calculatrice, par exemple, n’a aucune raison de demander votre localisation. Vérifiez régulièrement les autorisations des applications dans les paramètres de votre téléphone et supprimez celles qui vous semblent excessives.

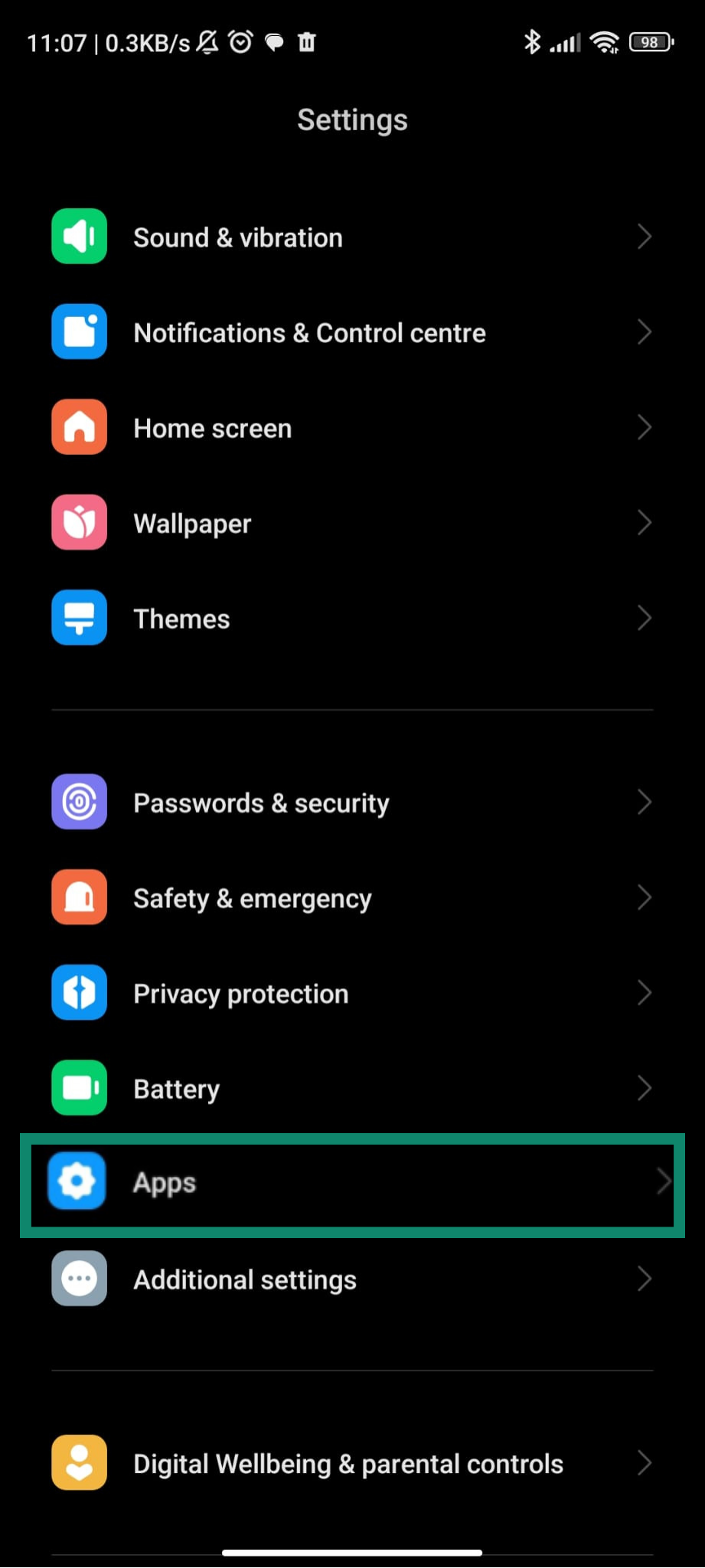

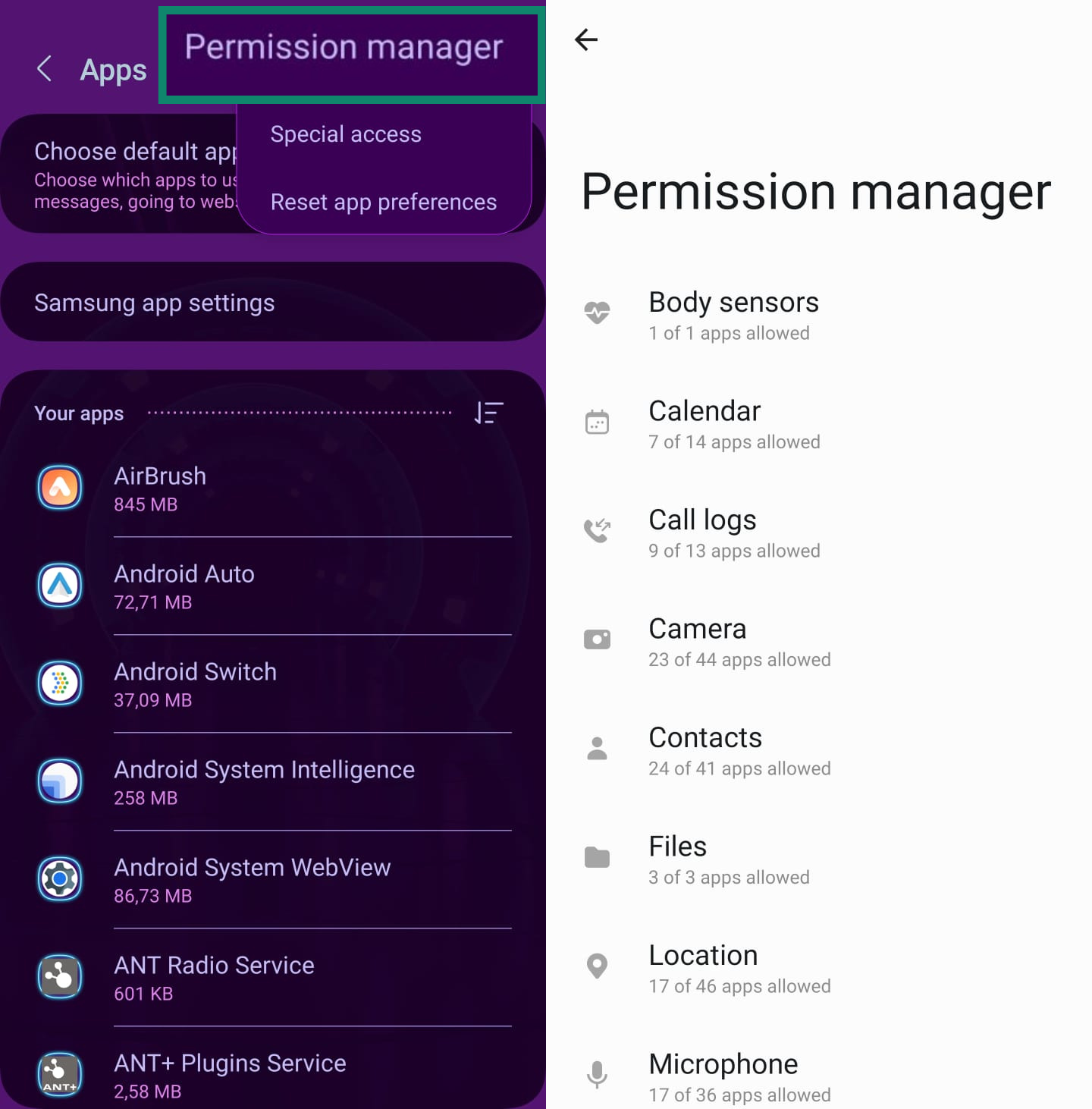

Sur Android

- Accédez à Settings (Paramètres) et sélectionnez Apps (Applications).

- Selon le modèle Android, cliquez sur More (Plus) (ou sur Permissions) et choisissez Permission manager (Gestionnaire de permissions). Révoquez les autorisations qui semblent excessives.

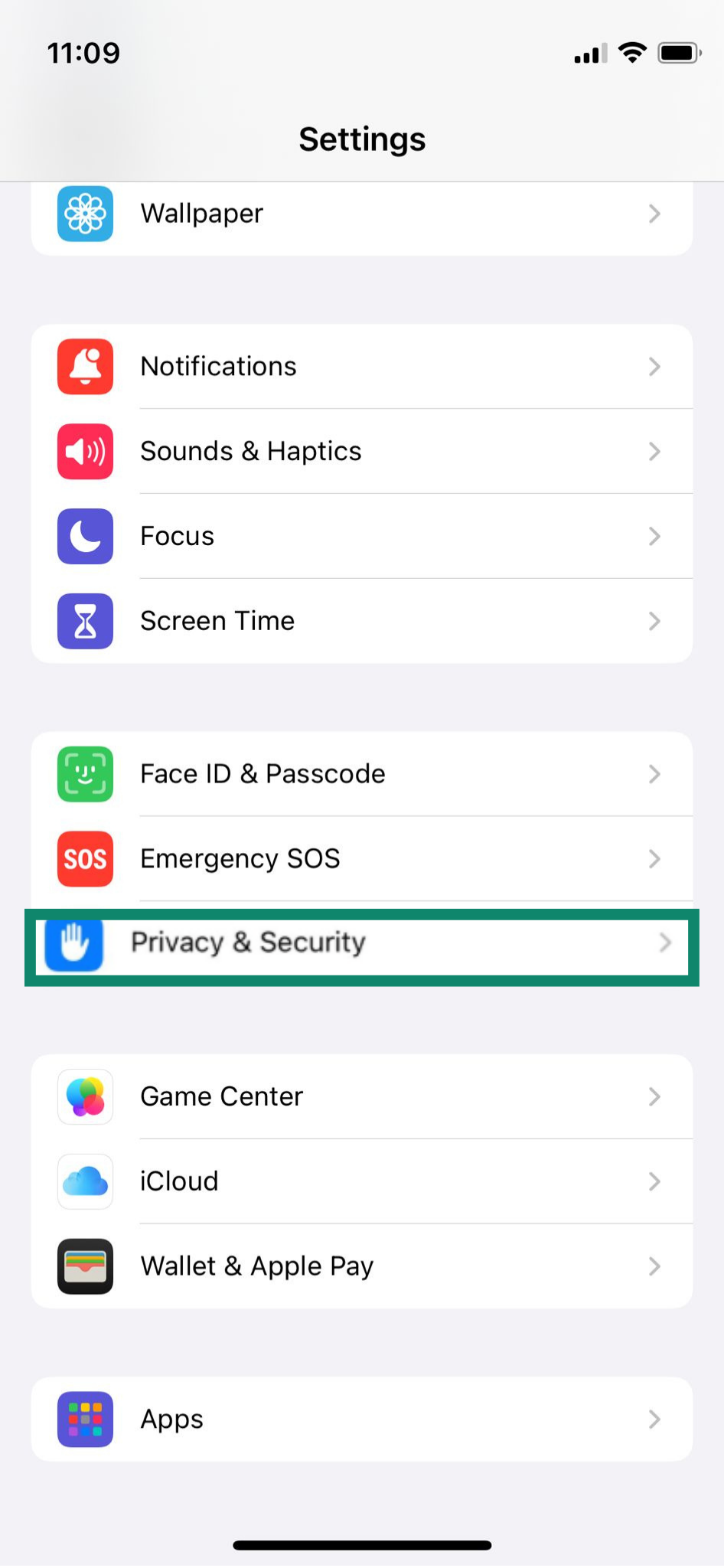

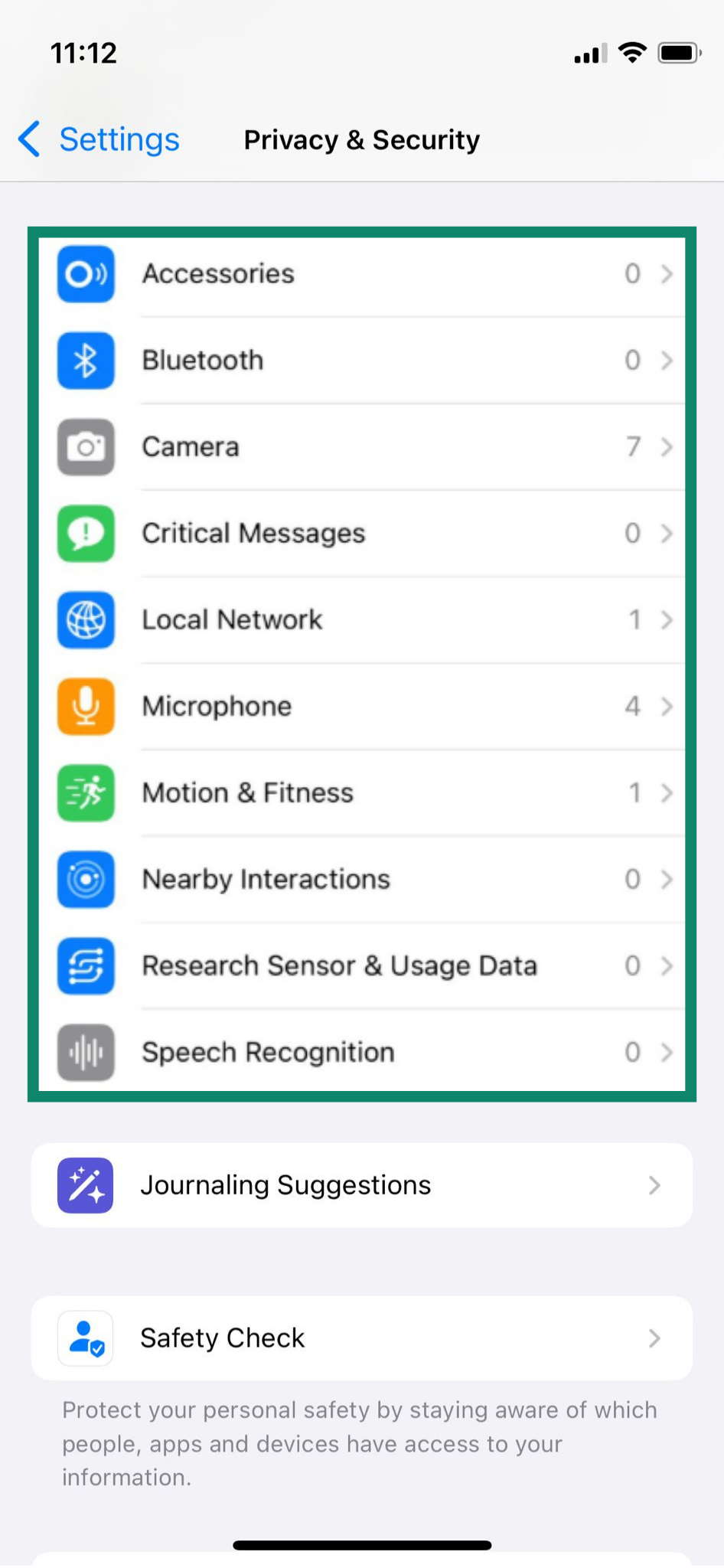

Sur iPhone

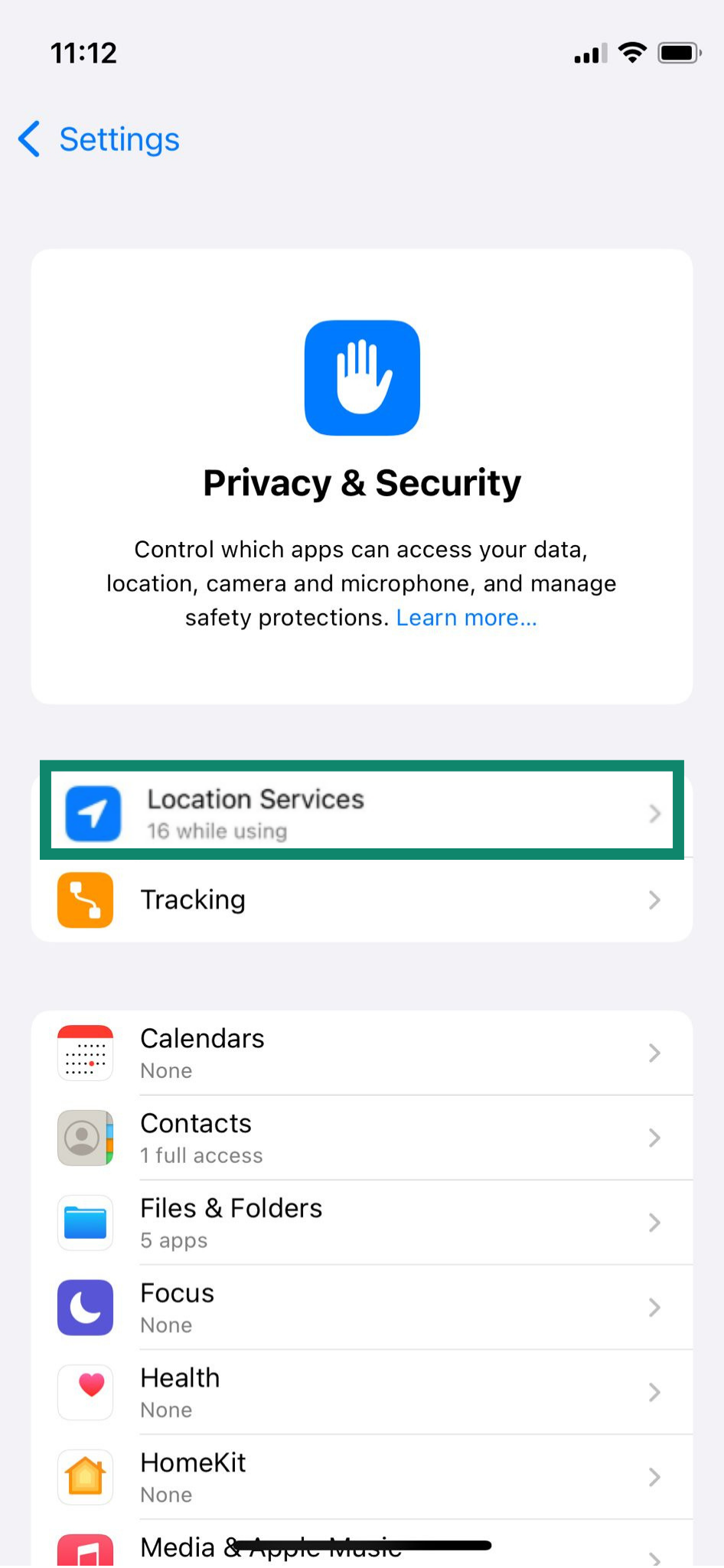

- Ouvrez les Settings (Paramètres) et allez dans Privacy & Security (Confidentialité et sécurité).

- Choisissez Location Services (Services de localisation) et révoquez les autorisations pour les applications qui n’ont pas besoin de connaître votre position.

- Retournez à Privacy & Security (Confidentialité et sécurité). Faites défiler vers le bas et sélectionnez des options telles que Bluetooth, Camera (Appareil photo), Microphone, etc. pour voir quelles applications peuvent les utiliser. Désactivez les autorisations si nécessaire.

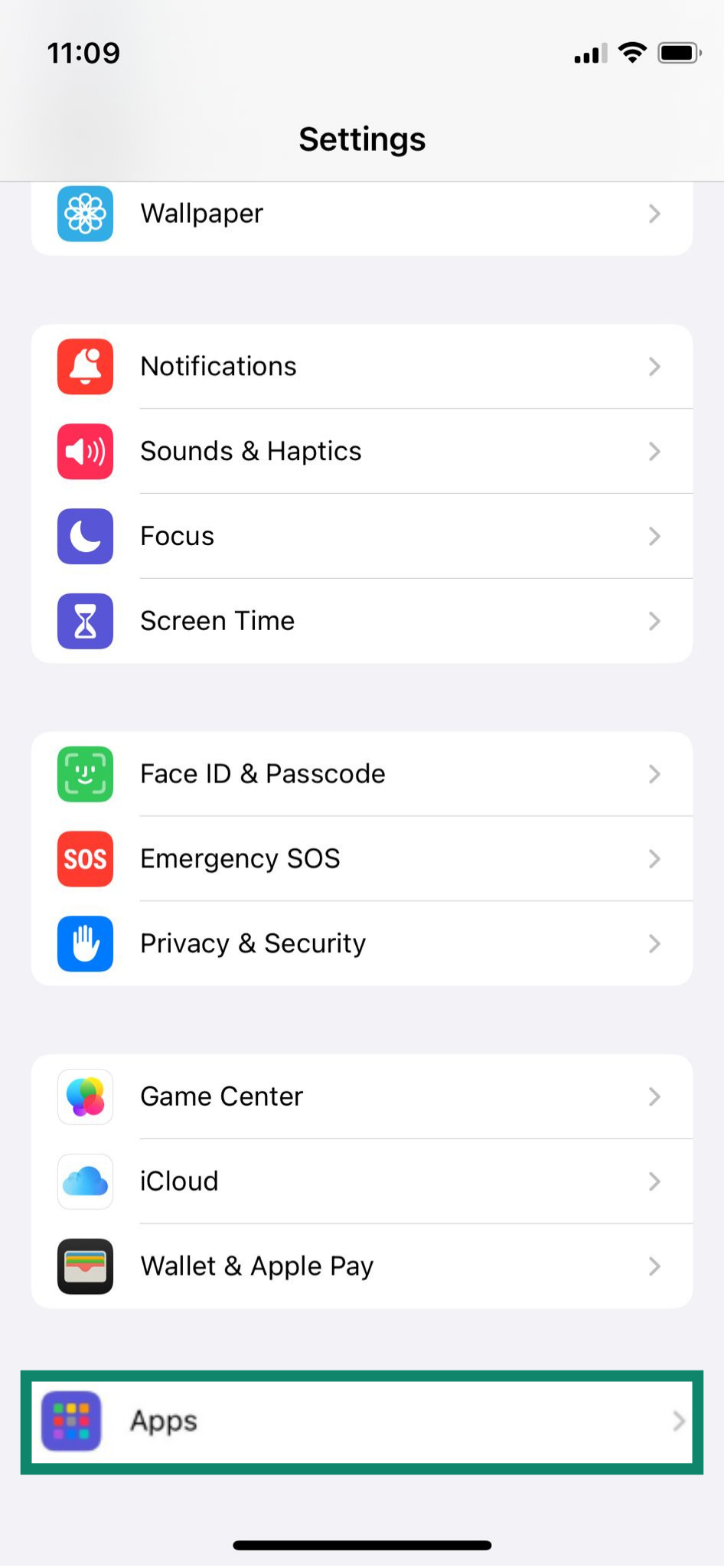

Une autre option consiste à aller dans Settings (Paramètres) > Apps (Applications), où vous pouvez vérifier chaque application individuellement et voir exactement les autorisations activées.

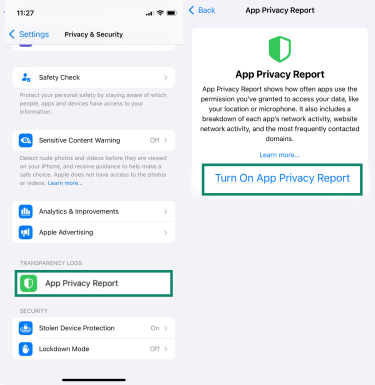

Vous pouvez également aller dans Settings (Paramètres) > Privacy & Security (Confidentialité et sécurité) > App Privacy Report (Rapport sur la confidentialité des applications) > Activez App Privacy Report (rapport sur la confidentialité des applications) pour vérifier comment les applications utilisent les autorisations que vous avez accordées et quelles données elles accèdent en arrière-plan.

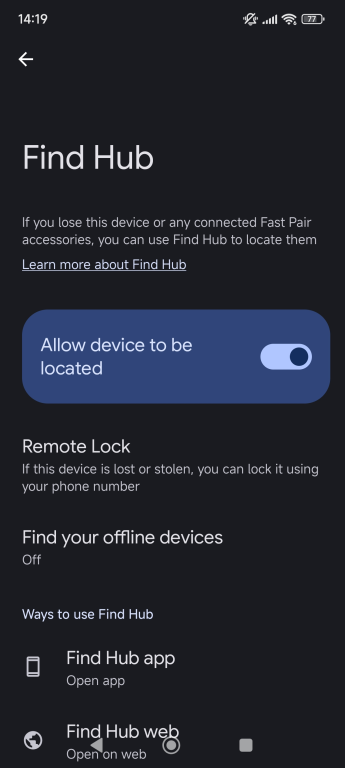

10. Configurer les options de verrouillage et d’effacement à distance

Des services comme Localiser mon (Apple) et Find Hub de Google (Android) constituent un filet de sécurité en cas de perte ou de vol de votre téléphone. Ils vous permettent de localiser votre appareil sur une carte, de le verrouiller à distance à l’aide d’un message personnalisé ou, le cas échéant, d’effacer toutes vos données personnelles. Assurez-vous que ces fonctions sont activées et testez-les pour savoir comment elles fonctionnent.

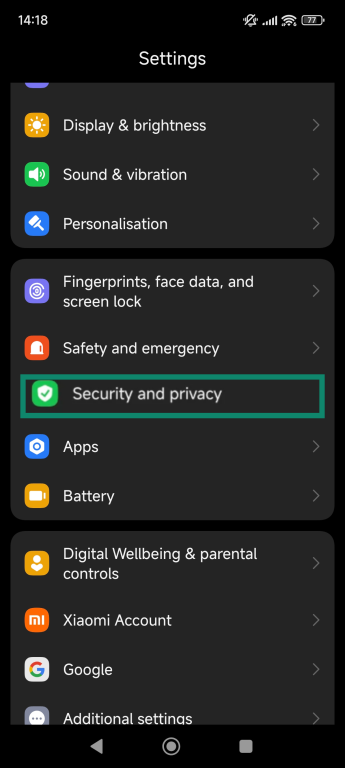

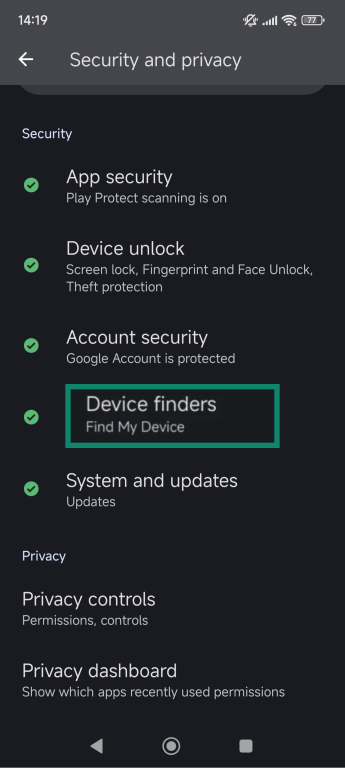

Sur Android

- Ouvrez Settings (Paramètres) et allez à Security and privacy (Sécurité et confidentialité) (sur certains appareils, il s’agit simplement de Security (Sécurité).

- Appuyez sur Find My Device (Localiser mon appareil).

- Activez-le.

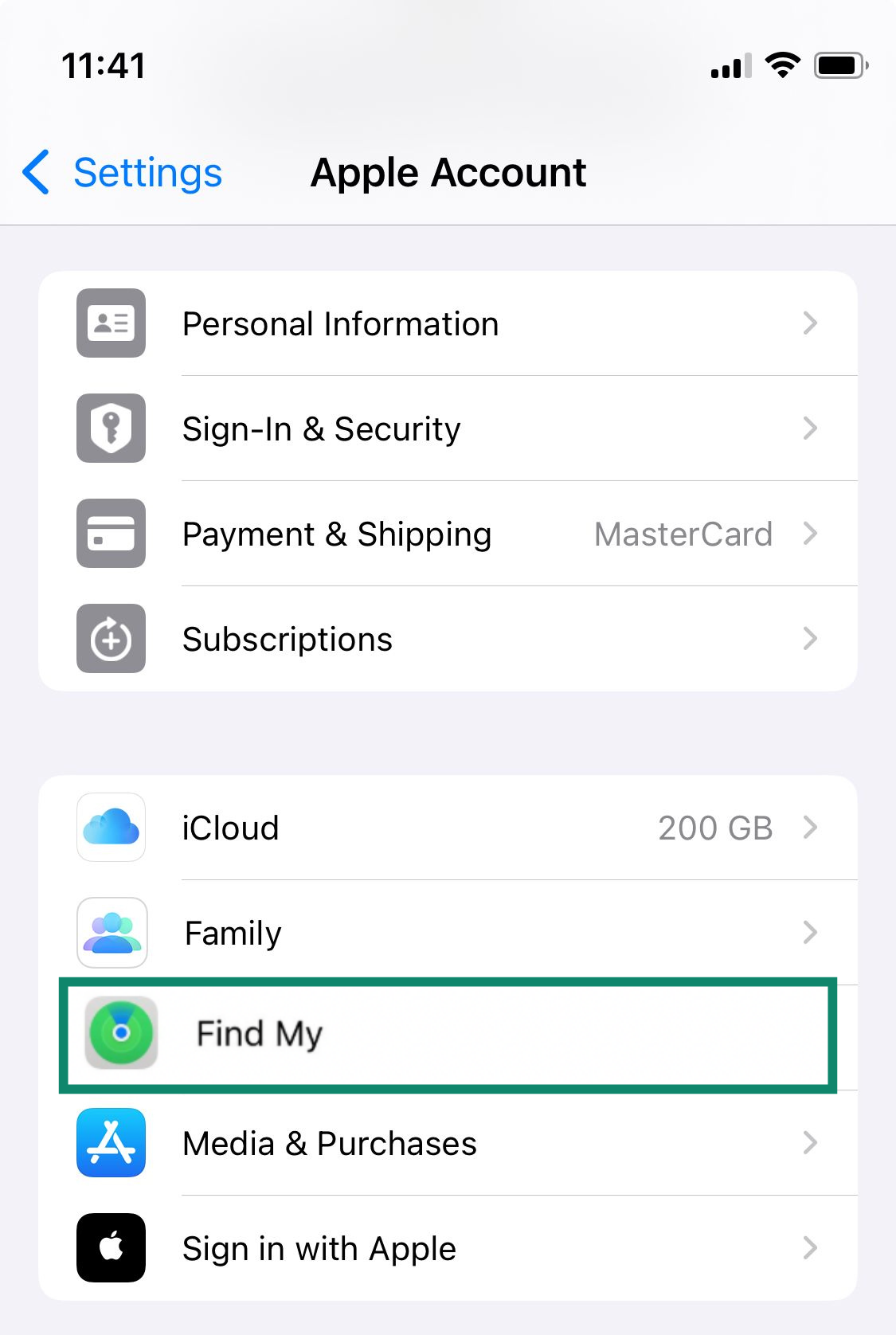

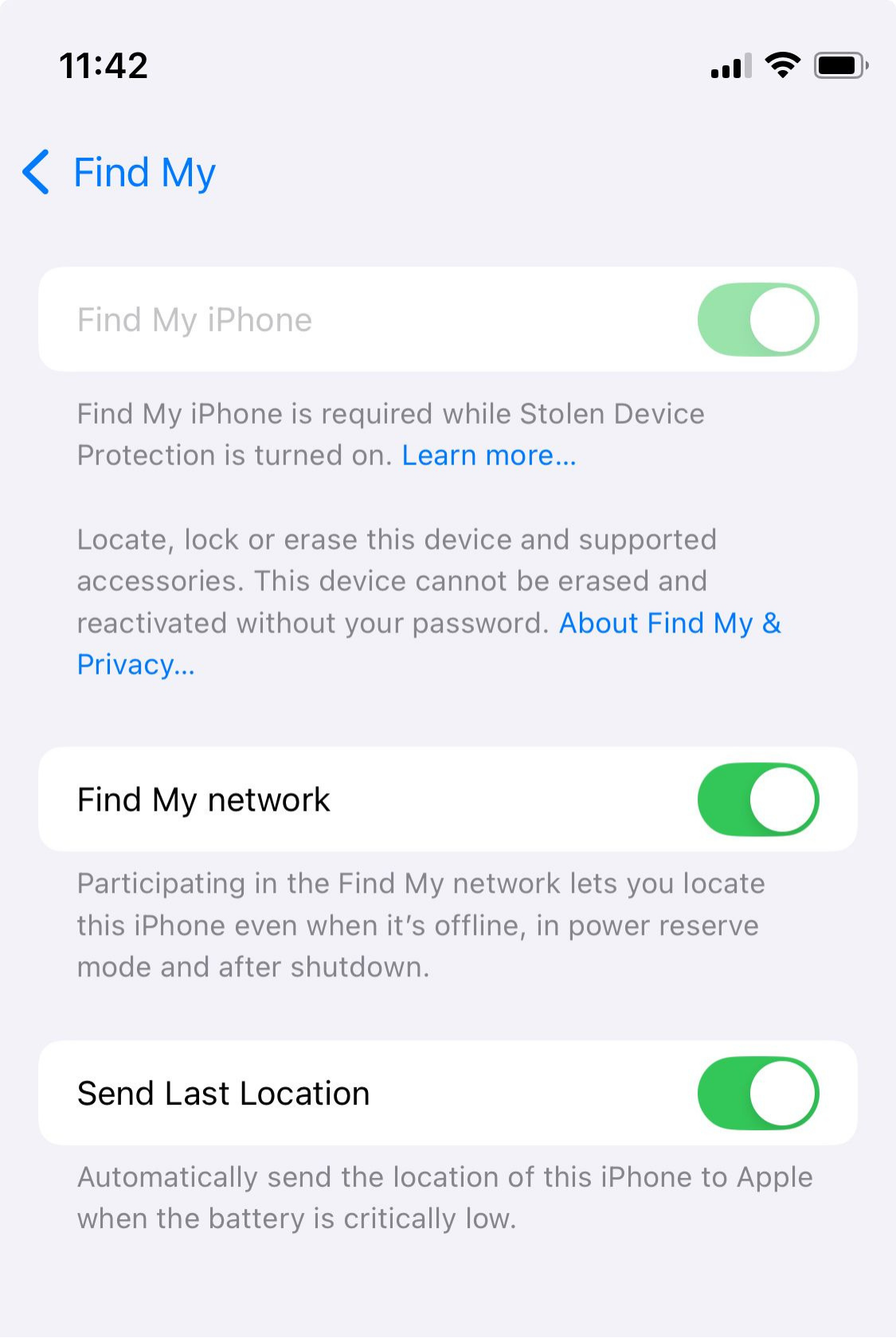

Sur iPhone

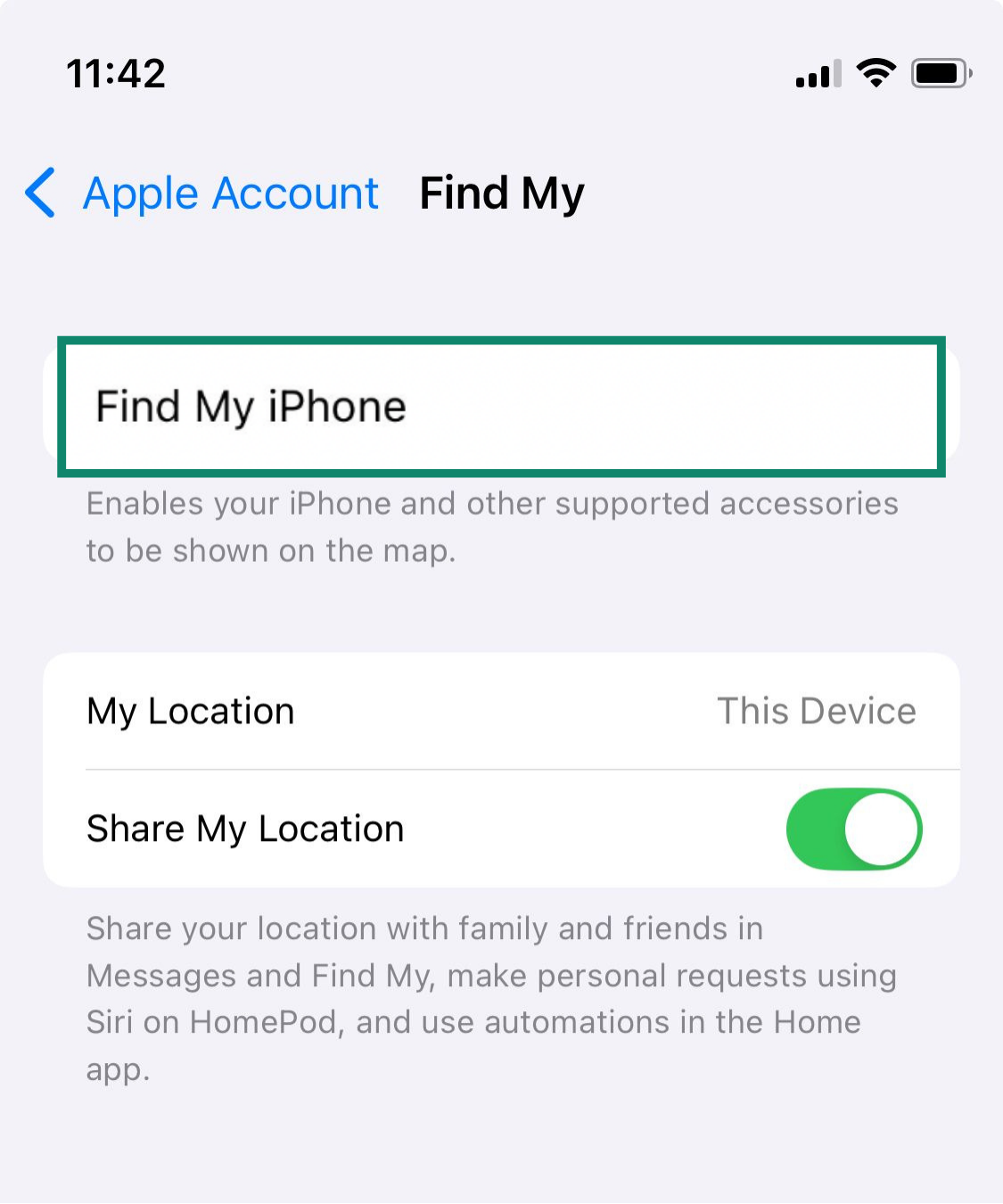

- Ouvrez Settings (Paramètres) et appuyez sur votre Apple ID name (Nom de l’Apple ID) en haut. Sélectionnez Find My (Localiser).

- Appuyez sur Find My iPhone (Localiser mon iPhone).

- Basculer sur Find My iPhone (Localiser mon iPhone), Find My network (Localiser mon réseau) (aide à localiser l’appareil même s’il est hors ligne), et Send Last Location (Envoyer la dernière position) (envoie la position du téléphone à Apple lorsque la batterie est faible).

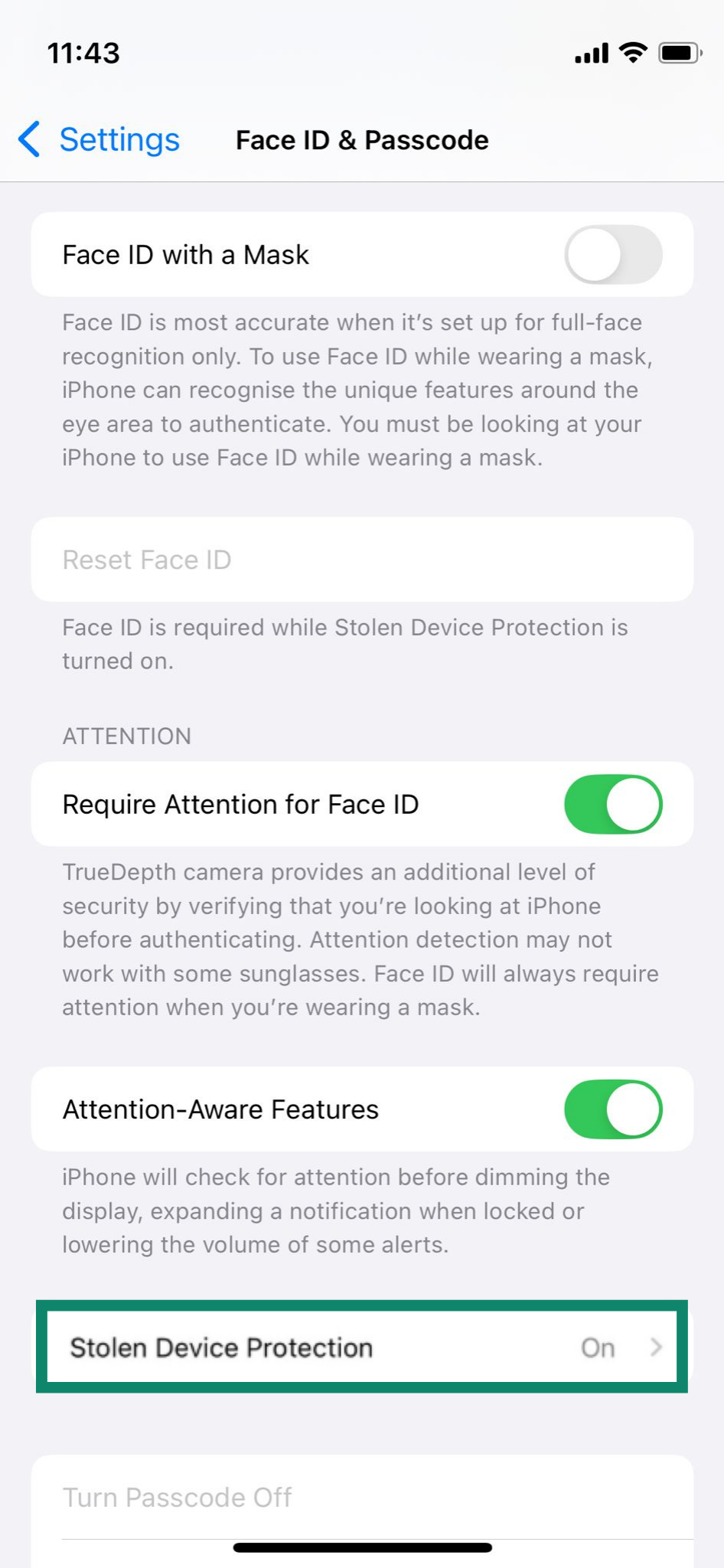

Sur iPhone, activez également la protection contre les appareils volés, qui exige une vérification biométrique pour les actions sensibles lorsque vous n’êtes pas dans un lieu de confiance.

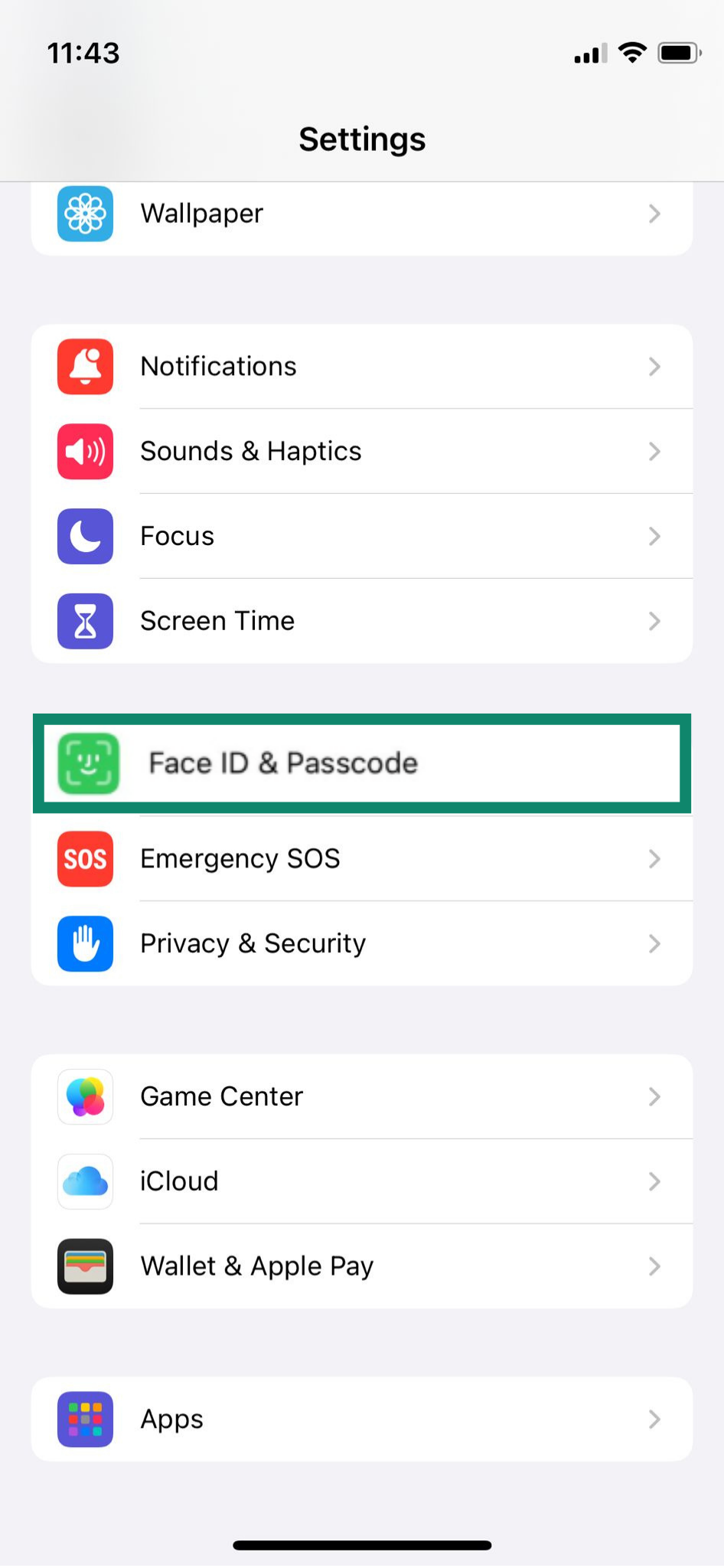

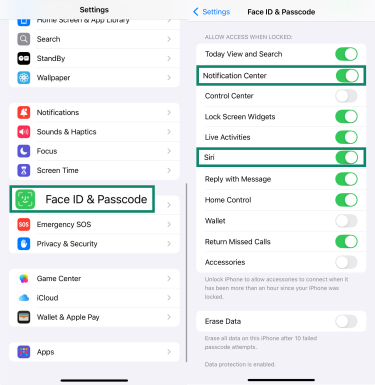

- Ouvrez les Settings (Paramètres). Faites défiler vers le bas et appuyez sur Face ID & Passcode (Face ID et code).

- Saisissez votre code d’accès.

- Faites défiler jusqu’à la section intitulée Stolen Device Protection (Protection en cas de vol de l’appareil) et assurez-vous qu’elle est activée.

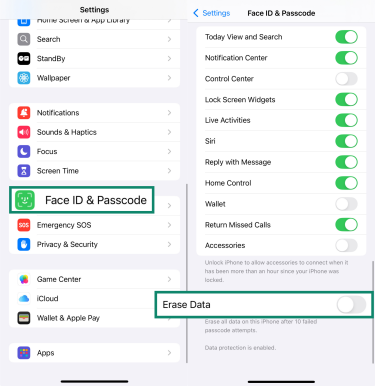

Pour une plus grande tranquillité d’esprit, les utilisateurs d’iPhone peuvent activer l’option Effacer les données. Cette fonction efface l’appareil après 10 tentatives infructueuses de saisie du code d’accès. Pour l’activer, allez dans Settings (Paramètres) > Face ID & Passcode (Face ID et code), saisissez votre code d’accès, puis activez l’option Erase Data (Effacer les données).

11. Sauvegarder les données en toute sécurité et régulièrement

Les sauvegardes sont votre filet de sécurité contre le vol, les réinitialisations et les ransomwares. Activez les sauvegardes chiffrées sur le cloud pour les photos, les messages et les paramètres, et conservez une copie locale pour plus de sécurité. Testez une restauration pour vous assurer qu’elle fonctionne. Sans sauvegarde, les données effacées sont définitivement perdues.

N’oubliez pas que la sécurité de votre téléphone dépend également du compte qui stocke ces sauvegardes. Si une personne accède à votre compte Apple ou Google, elle pourra voir vos données synchronisées. Protégez l’appareil avec un mot de passe long et unique et la forme la plus forte de 2FA disponible.

En savoir plus : Lisez notre guide détaillé sur la façon de sauvegarder des fichiers et de les chiffrer.

12. Éviter de rooter ou de jailbreaker l’appareil

Le rooting (sur Android) ou le jailbreaking (sur iOS) consiste à supprimer les limitations logicielles intégrées définies par le fabricant. Bien que ces actions permettent une plus grande personnalisation, elles désactivent les principales protections de sécurité du système d’exploitation, telles que le sandboxing des applications.

Elles rendent votre appareil beaucoup plus vulnérable aux malwares et aux attaques par élévation de privilèges, qui permettent à une application malveillante de prendre le contrôle administratif complet de votre téléphone.

Sécurité des téléphones Android et iPhone

Les téléphones Android et iPhone disposent tous deux d’une sécurité solide, mais ils l’abordent différemment. Les iPhone mettent l’accent sur un contrôle strict et des mises à jour régulières, tandis qu’Android offre plus de choix et de flexibilité. Résultat : les deux sont sûrs, mais leur configuration varie.

Principales différences de sécurité intégrée

Les deux plateformes sont dotées de solides défenses. Les détails diffèrent, donc la configuration sera également différente :

| iOS | Android | |

| App stores et commentaires | iOS utilise une approche de cloisonnement avec un App Store unique et strictement contrôlé. Apple vérifie chaque application avant que vous puissiez la télécharger, ce qui crée une base de sécurité très rigoureuse. | Le modèle d’Android est plus ouvert. Si le Google Play Store est la principale source des applications, Android permet d’installer des logiciels à partir de magasins tiers ou de les télécharger directement (« sideloading »), ce qui offre un plus grand choix, mais comporte également des risques. Google a récemment confirmé que le sideloading n’est pas près de disparaître, même si de nouvelles règles viendront en préciser le fonctionnement. |

| Permissions | Les applications doivent demander explicitement votre autorisation via une fenêtre contextuelle au niveau du système pour accéder aux données sensibles (par exemple, micro, photos, localisation). Les autorisations sont refusées par défaut et peuvent être accordées temporairement et une seule fois. | Si les versions récentes requièrent des demandes d’autorisation au moment de l’exécution, de nombreuses fonctions essentielles sont liées à des suites d’applications (par exemple, celles de Google) qui bénéficient d’un accès étendu par défaut. La granularité du contrôle est généralement moins stricte que sur iOS. |

| Bacs à sable et conception de systèmes | Chaque iPhone récent contient Secure Enclave, un coprocesseur dédié et isolé qui gère des données sensibles telles que les données biométriques Face ID/Touch ID et les clés de chiffrement. | Les appareils Android utilisent un environnement d’exécution de confiance (TEE) pour des fonctions similaires, mais le matériel spécifique et son niveau de sécurité peuvent varier considérablement d’un fabricant à l’autre et d’un modèle à l’autre. |

| Mises à jour de sécurité | Apple envoie les mises à jour de sécurité directement et simultanément à tous les iPhone compatibles dès qu’elles sont prêtes. Cette solution garantit une protection rapide contre les vulnérabilités récemment identifiées. | Les mises à jour doivent être modifiées par chaque fabricant d’appareils et parfois approuvées par les opérateurs de téléphonie mobile. Ce processus entraîne souvent des retards importants, laissant les appareils vulnérables pendant de longues périodes. |

Bonnes pratiques suivant chaque système d’exploitation

Les recommandations spécifiques à Android sont les suivantes :

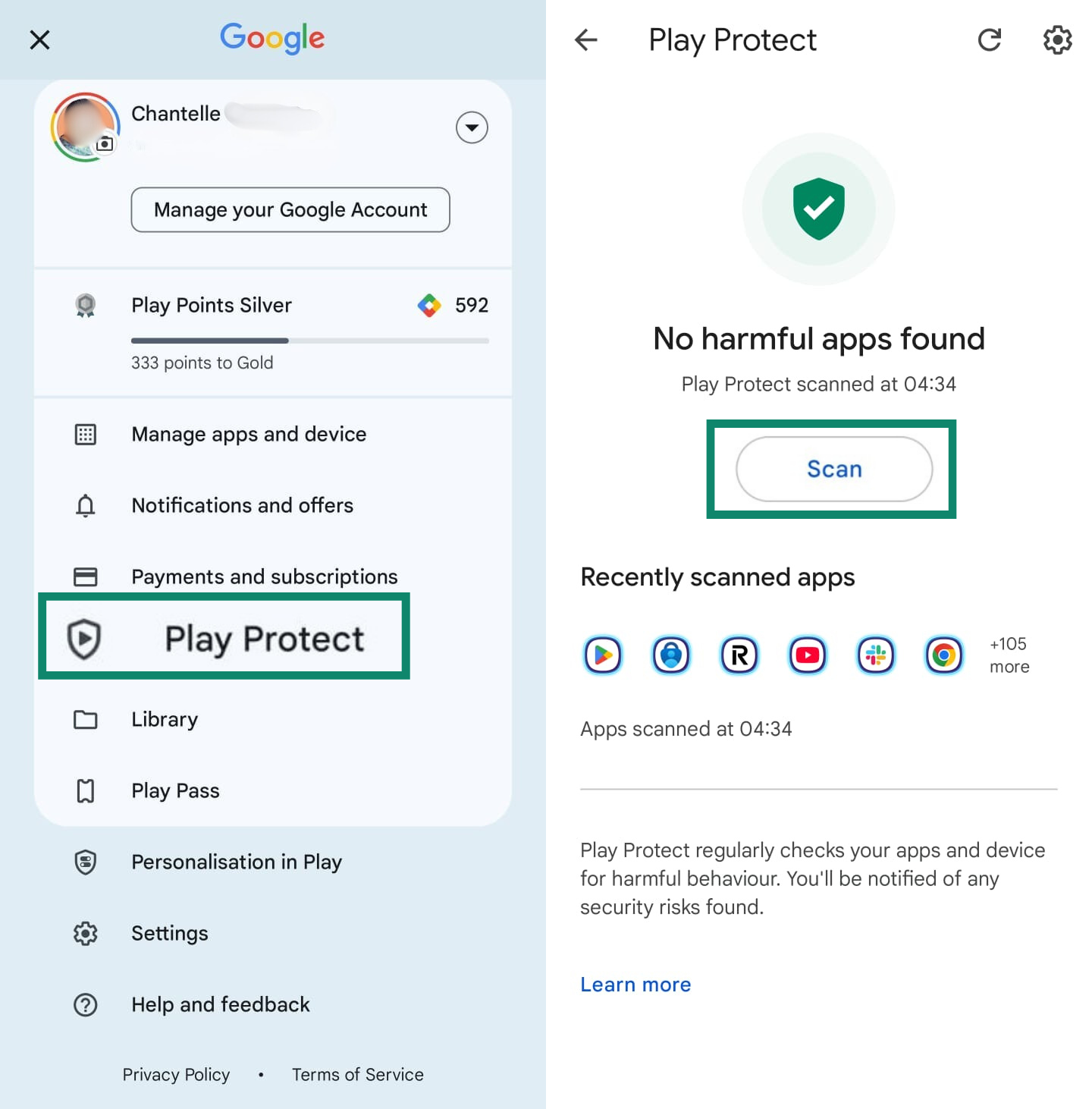

- Activez Google Play Protect et évitez les boutiques d’applications tierces. Ouvrez le Play Store et appuyez sur l’icône de profil > Play Protect > Scan (Analyser).

- Configurez le système de noms de domaine (DNS) privé avec des résolveurs fiables. Les requêtes DNS seront ainsi chiffrées, empêchant ainsi les fournisseurs d’accès à Internet et les opérateurs de réseau de voir les sites web que vous consultez, ajoutant ainsi une couche de confidentialité même lorsqu’un VPN n’est pas actif.

Les recommandations spécifiques à iOS sont les suivantes :

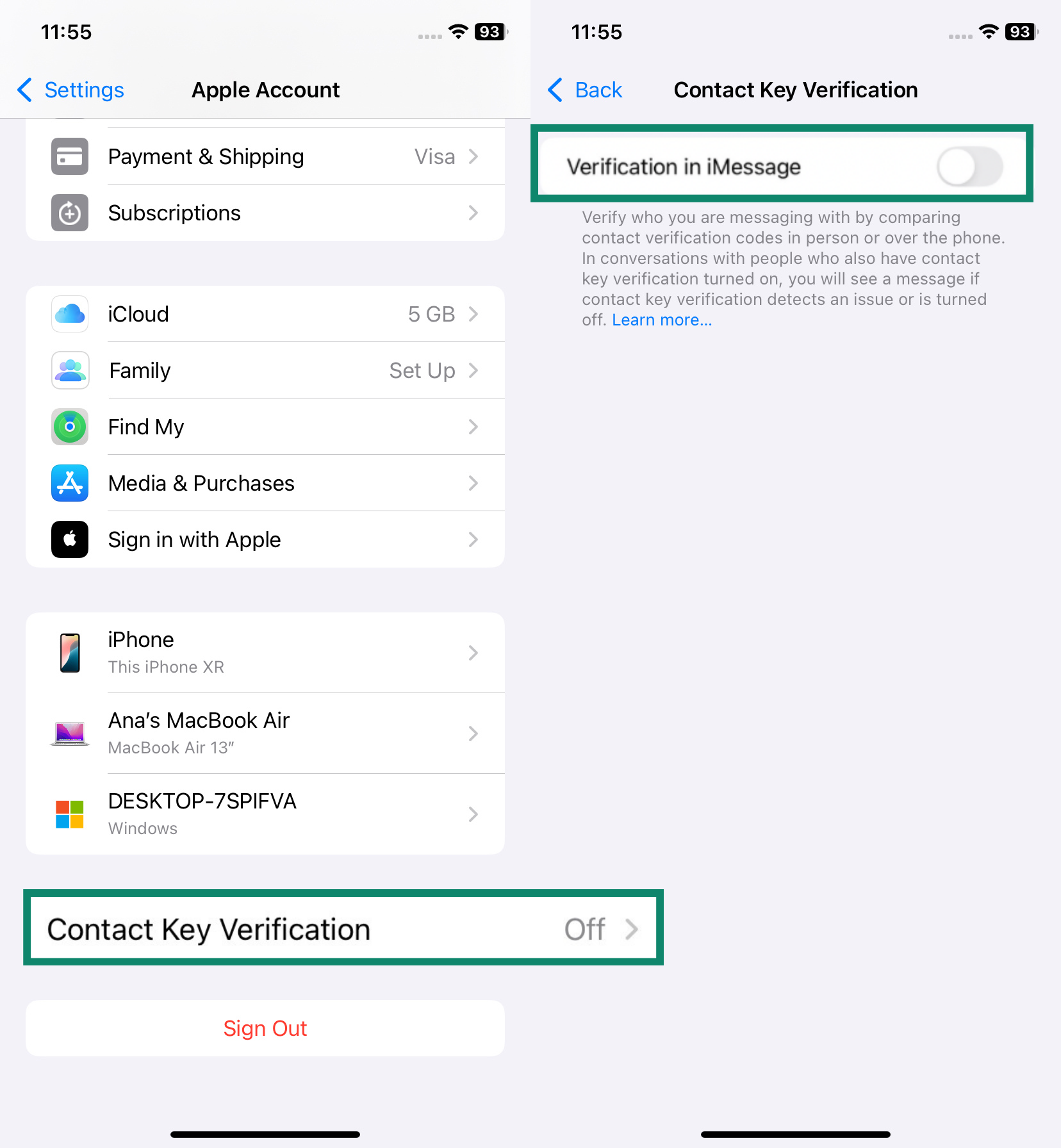

- Activez la vérification de la clé de contact d’iMessage. Cette fonction permet de se protéger contre les attaques très ciblées visant à écouter vos conversations chiffrées. Elle vous permet de vérifier que vous n’envoyez des messages qu’aux personnes que vous souhaitez contacter et vous avertit si un appareil non reconnu est ajouté à votre chat. Accédez à Settings (Paramètres) > [Votre nom] > Contact Key Verification (Vérification de la clé de contact). Activez ou désactivez Verification in iMessage (Vérification dans iMessage).

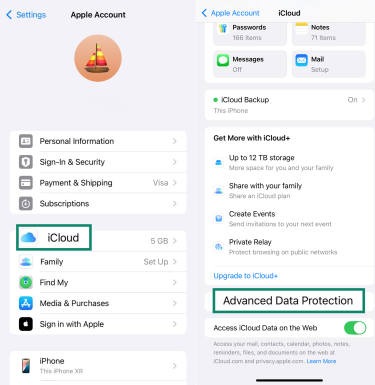

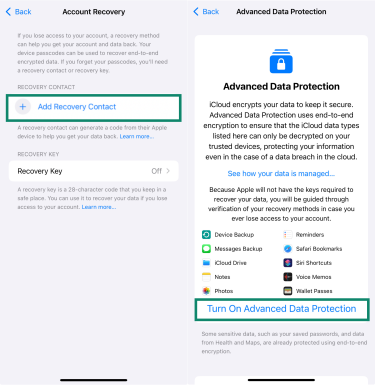

- Configurez la protection avancée des données pour iCloud si elle est disponible.

- Appuyez sur iCloud > Advanced Data Protection (Protection avancée des données).

- Suivez les instructions et ajoutez Recovery Contact (Contact de récupération). Cliquez sur Turn On Advanced Data Protection (Activer la protection avancée des données).

- Appuyez sur iCloud > Advanced Data Protection (Protection avancée des données).

- Désactiver l’accès au Centre de contrôle et à Siri depuis l’écran de verrouillage. Accédez à Settings (Paramètres) > Face ID & Passcode (Face ID et code). Faites défiler vers le bas jusqu’à Allow Access When Locked (Autoriser l’accès en cas de verrouillage) et désactivez Siri et le Notification Center (Centre de notification).

- Utilisez le rapport de confidentialité intégré à votre téléphone pour savoir quand et comment les applications accèdent à des informations sensibles.

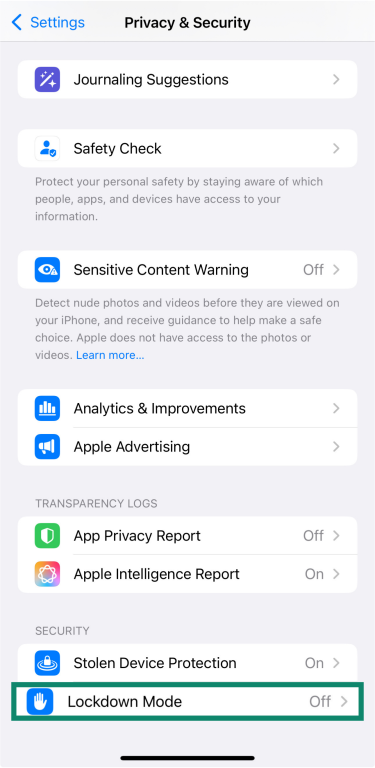

- Envisagez le mode verrouillage si votre profession (par exemple, journaliste, activiste) vous expose au risque d’exploits ciblés, sans clic, qui contournent l’interaction avec l’utilisateur. Ce mode restreint certaines applications et fonctionnalités afin de réduire les surfaces d’attaque, en échangeant la commodité contre une sécurité maximale. Accédez à Settings (Paramètres) > Privacy & Security (Confidentialité et sécurité) > Lockdown Mode (Mode verrouillage).

Signes de piratage d’un téléphone

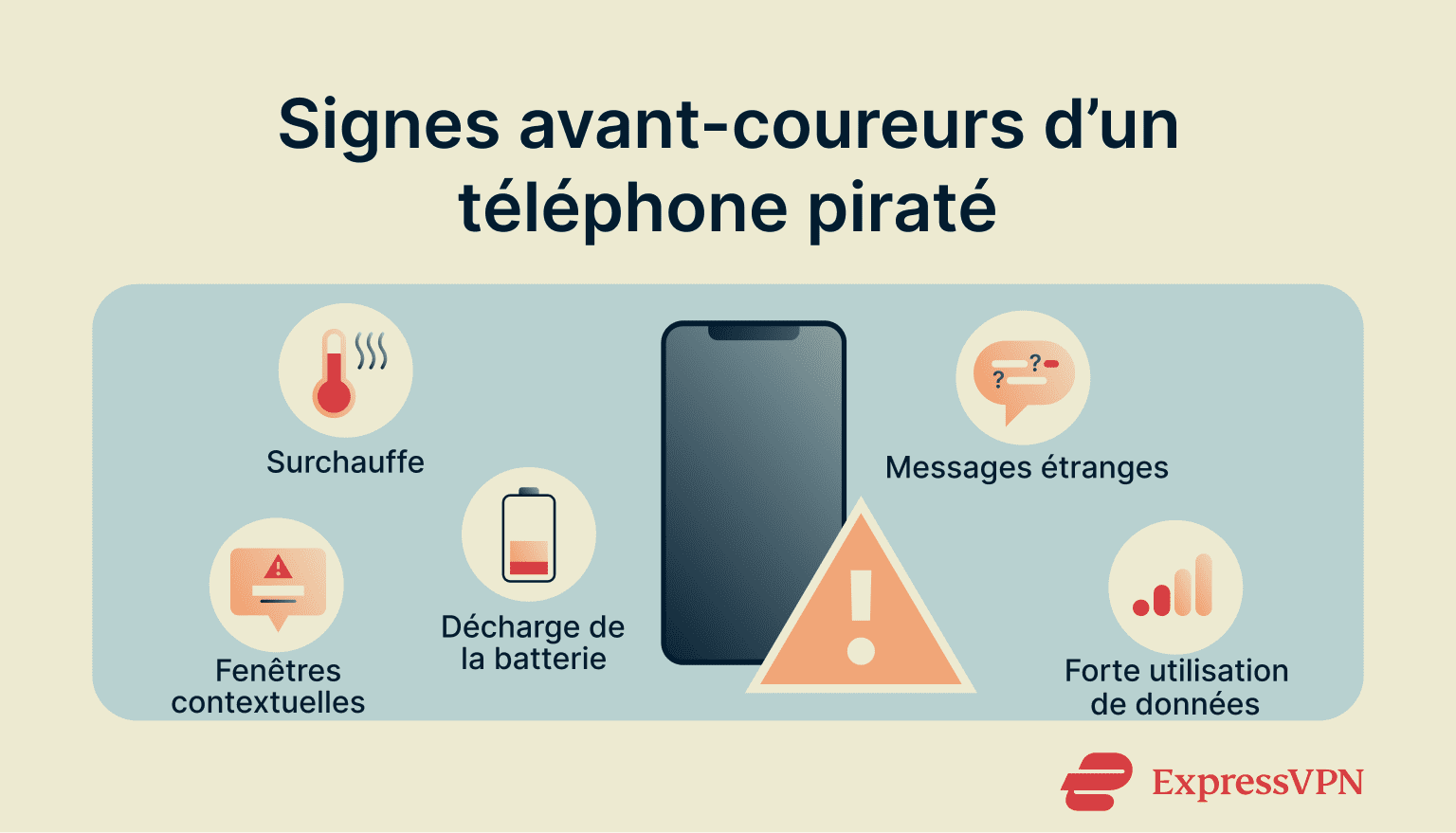

Votre téléphone fournit souvent des indices lorsque sa sécurité est compromise. Comprendre ces signes vous permet de réagir rapidement pour protéger vos informations.

Fenêtres contextuelles inattendues ou utilisation élevée de données

Des fenêtres contextuelles incessantes, des redirections étranges ou de nouveaux onglets peuvent être le signe d’un logiciel publicitaire ou d’un logiciel espion. Une utilisation anormalement élevée des données, en particulier à des heures indues, peut signifier que des applications cachées envoient des informations. Vérifiez l’utilisation des données par application ou, sur iPhone, utilisez le rapport sur la confidentialité des applications pour repérer toute activité suspecte.

Décharge rapide de la batterie ou baisse de performances

Les malwares fonctionnant en arrière-plan peuvent décharger la batterie et ralentir votre téléphone. Vérifiez quelles sont les applications qui consomment le plus d’énergie : si une application inconnue arrive en tête de liste, supprimez-la. Sur Android, analysez avec une application de sécurité fiable et, si le problème persiste, sauvegardez et réinitialisez le téléphone.

Installations d’applications ou messages non autorisés

La découverte d’applications que vous n’avez pas installées, d’autorisations bizarres ou de messages que vous n’avez pas envoyés est généralement synonyme de piratage. Supprimez les applications suspectes, modifiez le mot de passe de votre compte Apple ou Google à partir d’un autre appareil et sécurisez d’abord votre messagerie et vos comptes bancaires.

FAQ : Questions courantes sur la sécurité des téléphones

Comment sécuriser mon téléphone portable ?

La meilleure approche consiste à superposer les protections. Maintenez votre téléphone à jour, n’installez que des applications provenant de sources fiables et limitez les autorisations inutiles. Pour une navigation plus sûre, utilisez un réseau privé virtuel (VPN) pour chiffrer le trafic et réduire le suivi, et envisagez une application antivirus pour une plus grande tranquillité d’esprit.

Quel est le moyen le plus sûr de verrouiller un smartphone ?

L’option la plus sûre est un mot de passe long et unique, qui chiffre votre appareil et résiste aux attaques par force brute. Évitez les codes PIN courts ou les schémas de balayage, car ils sont beaucoup plus faciles à deviner. Sur iPhone, vous pouvez également activer le mode verrouillage pour une protection supplémentaire si vous êtes exposé à des attaques ciblées.

Ai-je besoin d’un antivirus sur mon téléphone ?

Les smartphones sont déjà dotés de solides protections intégrées. Néanmoins, un antivirus mobile de confiance peut ajouter une couche supplémentaire en repérant les applications malveillantes, les spywares ou les liens de phishing que les protections par défaut pourraient manquer.

Comment savoir si une application m’espionne ?

Ce n’est pas toujours évident, mais il y a des signaux d’alarme. Surveillez toute consommation inexpliquée de la batterie, toute surchauffe ou toute utilisation élevée de données : ce sont des signes indiquant qu’une application peut être en cours d’exécution en arrière-plan et envoie des données. Méfiez-vous également des applications qui demandent des autorisations inutiles ou qui affichent des fenêtres contextuelles étranges.

Prenez les premières mesures pour assurer votre sécurité en ligne. Essayez ExpressVPN sans courir le moindre risque.

Obtenez ExpressVPN