Los 7 pilares de la seguridad Zero Trust

El modelo Zero Trust (confianza cero) es un modelo de seguridad basado en la premisa de que existen amenazas tanto dentro como fuera de un sistema. En un modelo Zero Trust, no confías en nadie hasta que haya sido debidamente autenticado, e incluso entonces concedes a los usuarios verificados un acceso con los mínimos privilegios.

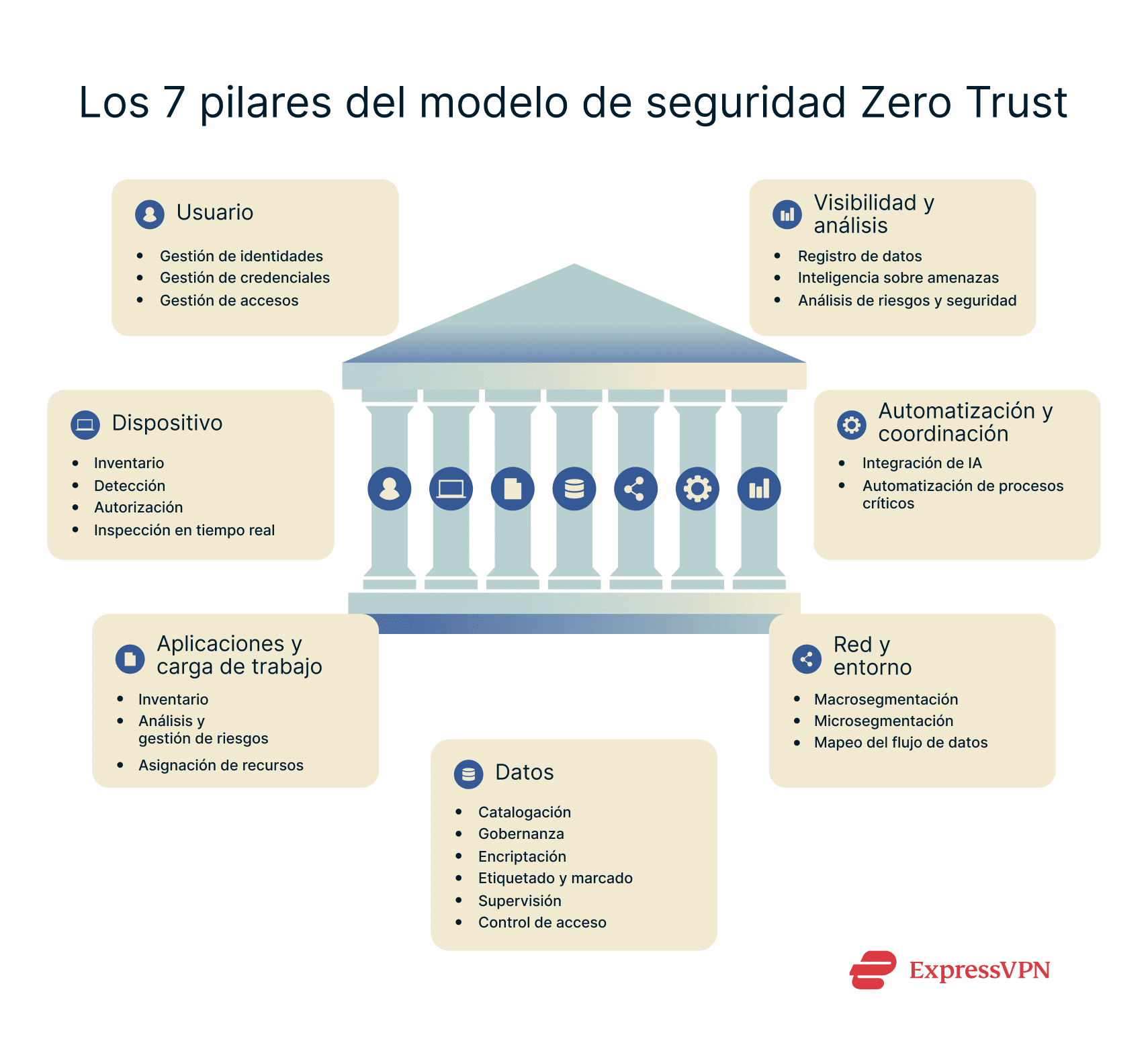

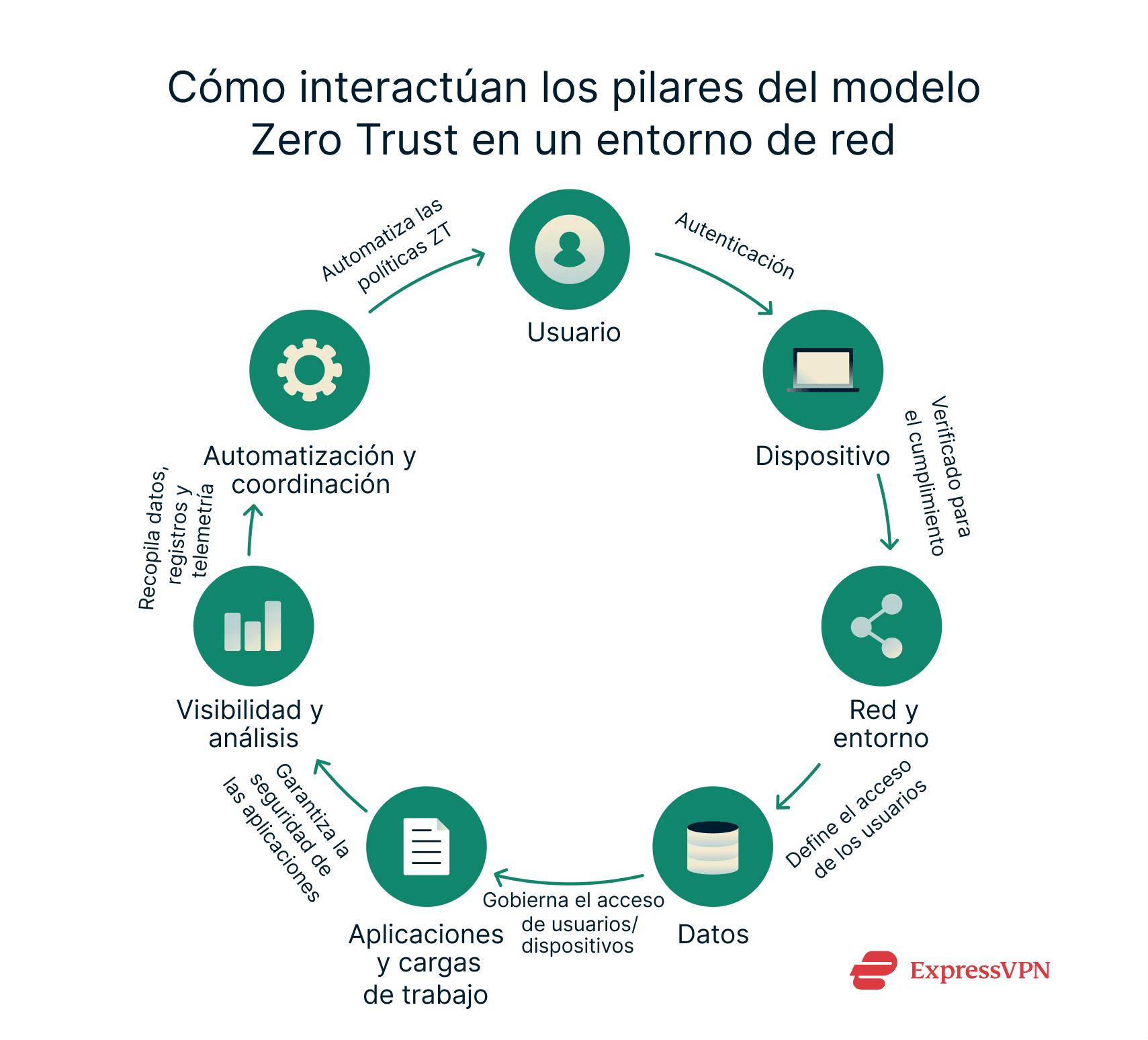

La arquitectura Zero Trust se basa en siete pilares fundamentales: usuario, dispositivo, datos, aplicaciones y carga de trabajo, red y entorno, automatización y coordinación, y visibilidad y análisis. Estos pilares funcionan conjuntamente para garantizar una mayor seguridad de la red.

En esta guía, exploraremos en profundidad los pilares de la seguridad Zero Trust, centrándonos en las ventajas, los retos de implementación más comunes y cómo alcanzar la madurez del programa Zero Trust.

Nota: ExpressVPN es un servicio de privacidad para consumidores, no un marco de seguridad empresarial como la seguridad Zero Trust. Tratamos este tema porque se ha convertido en algo influyente en la ciberseguridad y en una parte importante del debate más amplio sobre la privacidad digital.

Zero trust en un minuto

El modelo "Zero Trust" (confianza cero) es un enfoque de ciberseguridad que parte de la premisa de que tu red ya está comprometida, o podría estarlo.

En un sistema de Zero Trust, cada usuario, dispositivo, aplicación u otra entidad que intente acceder a un recurso de red debe ser verificado primero para confirmar que es quien dice ser. A continuación, se debe supervisar continuamente su postura de seguridad, en función de la cual se le concede o deniega el acceso sostenido a la red.

Esto difiere de los sistemas de seguridad tradicionales basados en el perímetro, que se basan en el principio de que solo los que están fuera de un sistema pueden ser hostiles, mientras que todos los que están dentro del sistema son de confianza.

El modelo de seguridad de Zero Trust garantiza que un medio válido de autenticación primaria por sí solo (como un nombre de usuario y una contraseña) no conceda a los usuarios acceso a todas las partes de un sistema. Este acceso con privilegios mínimos dificulta que un empleado malintencionado o un intruso en la red se desplace lateralmente por la red desde un único punto de entrada.

Los 7 pilares del modelo Zero Trust explicados

El Departamento de Defensa de los Estados Unidos (DoD) desarrolló los siete pilares del modelo Zero Trust basándose en la investigación fundamental realizada por el Instituto Nacional de Estándares y Tecnología (NIST). La investigación del NIST (NIST Special Publication 800-207) define los principios básicos delZero Trust, entre los que se incluyen el privilegio mínimo, la suposición de una infracción y la verificación continua.

A continuación se ofrece una descripción detallada de cada uno de los pilares del marco Zero Trust.

1. Usuario

El pilar del usuario garantiza que no se confíe implícitamente en ningún usuario. En su lugar, se debe aplicar una autenticación continua para verificar que el usuario es (y sigue siendo) quien dice ser, al tiempo que se definen los recursos de red a los que puede acceder en función de los parámetros de la política de seguridad.

Según el informe de investigaciones sobre violaciones de datos de Verizon de 2025, el 22 % de los puntos de entrada conocidos para los ciberataques procedían del uso indebido de credenciales. Los ataques de phishing representaron otro 16 %, lo que demuestra cómo la vulnerabilidad de los empleados y usuarios autorizados podría comprometer la seguridad de la red.

Para abordar estas cuestiones, el pilar del usuario se basa en:

- Gestión de identidades: ayudar a gestionar los usuarios legítimos de la red mediante los siguientes métodos:

- Auditoría: obtener una lista de todos los usuarios que tienen acceso a los recursos de red.

- Revisión: revisar los privilegios de los usuarios con acceso a los recursos de red.

- Administrar: eliminar usuarios que ya no necesitan acceso a los recursos (antiguos empleados, antiguos contratistas, etc.).

- Optimizar: recopilar información en una base de datos centralizada para mantener actualizada y sincronizada la información de identidad y las autorizaciones en toda la red.

- Gestión de credenciales: asignar de forma segura las credenciales de acceso a cada usuario, lo que les permite demostrar a la red que son quienes dicen ser. A continuación te explicamos cómo hacerlo:

- Aprovisionamiento de usuarios: cada usuario (como un empleado, socio o contratista) obtiene credenciales de acceso (nombre de usuario y contraseña, etc.).

- Definición de privilegio: por ejemplo, credenciales basadas en roles que pueden otorgar a un empleado acceso a hojas de gastos básicos diarios, pero no a los documentos financieros globales.

- Seguridad por capas: utiliza la autenticación multifactor (MFA) para reforzar la verificación de los usuarios.

- Gestión de accesos: define quién tiene acceso a determinados recursos del sistema. A continuación te explicamos cómo hacerlo:

- Privilegio mínimo: otorga a todos los usuarios de tu red el mínimo acceso necesario para realizar sus tareas.

- Revisiones continuas: revisa periódicamente el acceso de los usuarios para asegurarte de que ninguno tenga acceso permanente a recursos que ya no necesita.

- Introducir la automatización: automatiza tus sistemas para revocar el acceso en función de determinados desencadenantes (como ascensos entre departamentos, jubilaciones, cambios de puesto, etc.).

- Acceso basado en el tiempo: configura el acceso de los usuarios a determinados sistemas solo durante un período predeterminado.

2. Dispositivo

El pilar de dispositivos garantiza que todos los dispositivos que se conectan a una red de Zero Trust sean identificados, evaluados en cuanto a su postura de seguridad y autenticados antes de obtener acceso a la red.

La Agencia de Seguridad Nacional (NSA) definió una hoja de ruta útil para garantizar la seguridad de los dispositivos en una estrategia Zero Trust, tal y como se describe a continuación:

- Inventario de dispositivos: recopila información sobre todos los dispositivos existentes en tu red. Esto ayuda a definir políticas para estos dispositivos, identificar riesgos y bloquear los dispositivos no autorizados en tu red.

- Detección y cumplimiento de dispositivos: Los dispositivos nuevos y existentes en una red deben supervisarse continuamente para garantizar el cumplimiento de las directrices de la política. Una política que exige el cifrado poscuántico, por ejemplo, significa que a los dispositivos más antiguos que no pueden utilizar este cifrado no se les debe conceder acceso a la red o solo se les debe conceder un acceso limitado.

- Autorización de dispositivos con inspección en tiempo real: los dispositivos deben volver a comprobarse, verificarse y autorizarse para acceder a recursos críticos basándose en una inspección en tiempo real y una evaluación de la postura de seguridad, y no en un historial de accesos concedidos en el pasado.

- Protección del acceso remoto: cuando se permite el acceso remoto o híbrido, las políticas del pilar de dispositivos siguen aplicándose sin excepciones.

- Gestión automatizada de vulnerabilidades y parches: las vulnerabilidades del firmware, el software y el sistema operativo de los dispositivos aumentan la probabilidad de que se produzcan infracciones. La política sobre dispositivos puede incluir actualizaciones automáticas de dispositivos y software para garantizar el cumplimiento continuo.

- Gestión centralizada de dispositivos: el mantenimiento de una consola de acceso centralizada para todos los dispositivos ofrece una mejor visión general de los dispositivos (incluido el seguimiento del estado) y una mejor gestión. También ayuda a los analistas de redes a generar datos para análisis relevantes.

- Detección y respuesta ante amenazas en los puntos finales: los dispositivos deben estar equipados con funciones, como cortafuegos y soluciones antimalware, para la detección y gestión de amenazas locales.

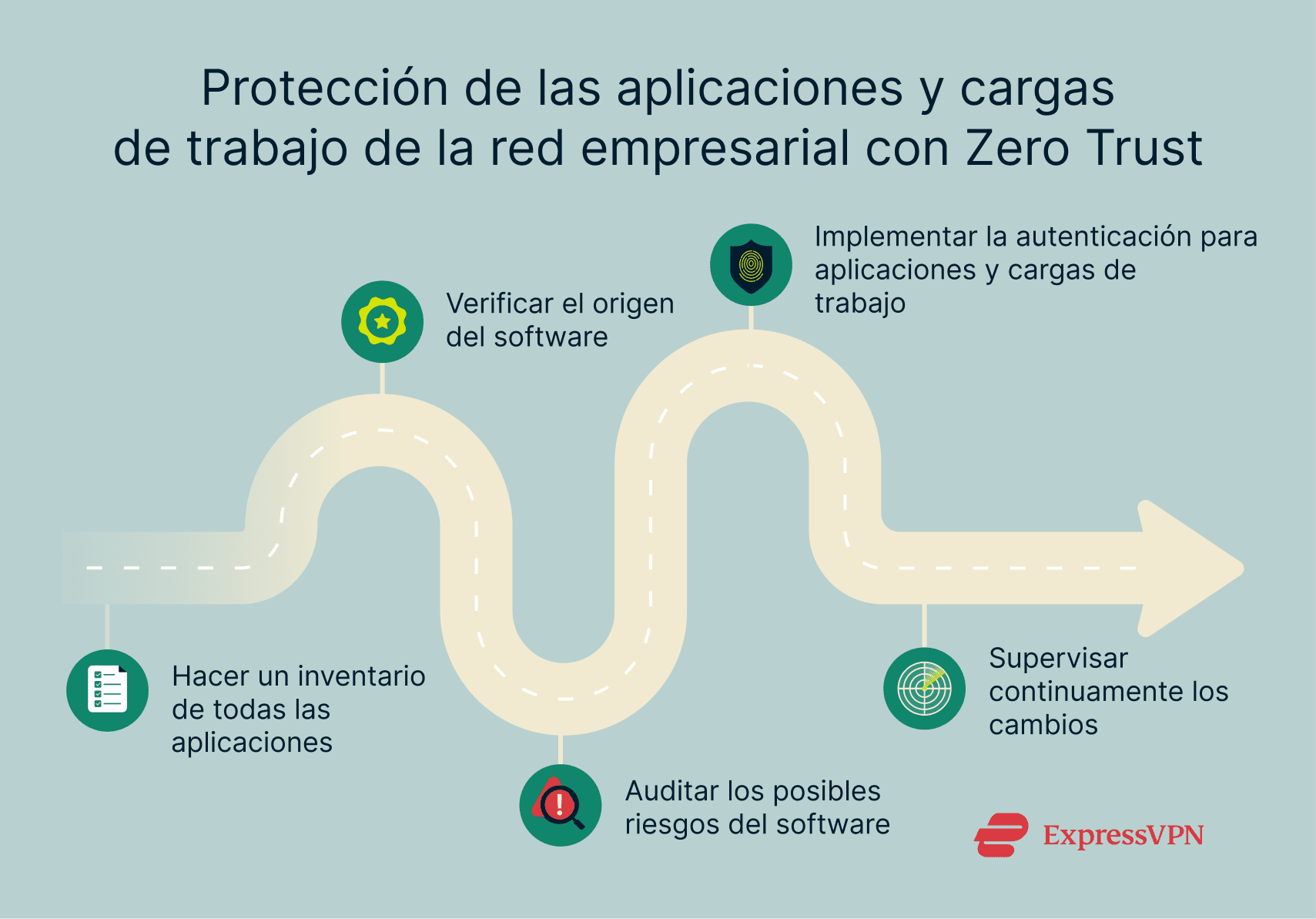

3. Aplicaciones y carga de trabajo

Las aplicaciones se refieren a los programas y el software que se ejecutan en tu red, mientras que las cargas de trabajo son las tareas que realizan estas aplicaciones.

Así es como el enfoque Zero Trust protege tus aplicaciones y cargas de trabajo:

- Inventario de aplicaciones:

- Audita y realiza un inventario de todas las aplicaciones y cargas de trabajo que se están ejecutando actualmente en tu sistema o red.

- Elimina las aplicaciones no aprobadas o que no se utilicen para reducir la superficie de ataque potencial.

- Software seguro:

- Verifica el origen del software utilizando sus firmas digitales únicas u otras pruebas criptográficas.

- Gestión de riesgos de software:

- Comprende los riesgos potenciales que conlleva el uso de cada aplicación.

- Realiza pruebas constantemente para asegurarte de que los riesgos no superen a los beneficios.

- Limita el acceso concedido a cada aplicación de software y carga de trabajo, impidiendo que los ciberdelincuentes o los empleados malintencionados se muevan lateralmente por el sistema.

- Autorización e integración de recursos:

- Considera la posibilidad de conceder a las aplicaciones y cargas de trabajo credenciales de autenticación únicas para acceder a los recursos críticos del sistema.

- Elimina el acceso al software una vez que ya no sea necesario en la red.

- Supervisión continua y autorizaciones permanentes:

- Supervisa constantemente los cambios que puedan introducir vulnerabilidades en el software y las cargas de trabajo o imitar el acceso seguro a las aplicaciones.

- Configura paneles y alertas que te notifiquen al instante los cambios críticos, los problemas o las vulnerabilidades en el software de la aplicación y las cargas de trabajo.

4. Datos

El pilar de datos se ocupa del manejo, la gestión, el almacenamiento y el cifrado adecuados de los datos de la organización, tanto en reposo como en tránsito. Más allá de la protección de los datos de la empresa, las disposiciones del pilar de datos también pueden ayudarte a cumplir con las leyes de datos aplicables, como el Reglamento General de Protección de Datos (RGPD) y la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA).

Así es como el pilar de datos Zero Trust lo hace posible:

- Catalogación de datos: todos los datos de una organización deben identificarse, catalogarse y evaluarse en función de su sensibilidad y riesgo de exposición.

- Gobernanza de datos: deben establecerse políticas de seguridad de datos para definir quién puede acceder a qué datos, durante cuánto tiempo, cómo deben almacenarse, gestionarse o compartirse los datos, y otras consideraciones.

- Etiquetado y marcado de datos: las etiquetas y los marcadores ayudan a las empresas a gestionar rápidamente grandes conjuntos de datos, automatizando la asignación a usuarios autorizados y evaluando los riesgos.

- Supervisión de datos: ayuda a mantener una visión general de los datos a los que se ha accedido, compartido, modificado o utilizado de cualquier forma (y quién lo ha hecho).

- Cifrado de datos y gestión de derechos: garantizan la privacidad y seguridad continuas de los datos, incluso si estos son robados o filtrados por un agente malicioso. Después de todo, los métodos de cifrado de datos robustos (para datos en reposo y en tránsito) son prácticamente imposibles de hackear para los actores maliciosos.

- Prevención de pérdida de datos: evita fugas, corrupción y pérdidas de datos bloqueando los intentos no autorizados de exfiltración o destrucción.

- Control de acceso a los datos: define qué usuarios y dispositivos tienen acceso a determinados datos. Aquí se pueden implementar controles de acceso adaptativos basados en roles o controles de acceso basados en sesiones.

5. Red y entorno

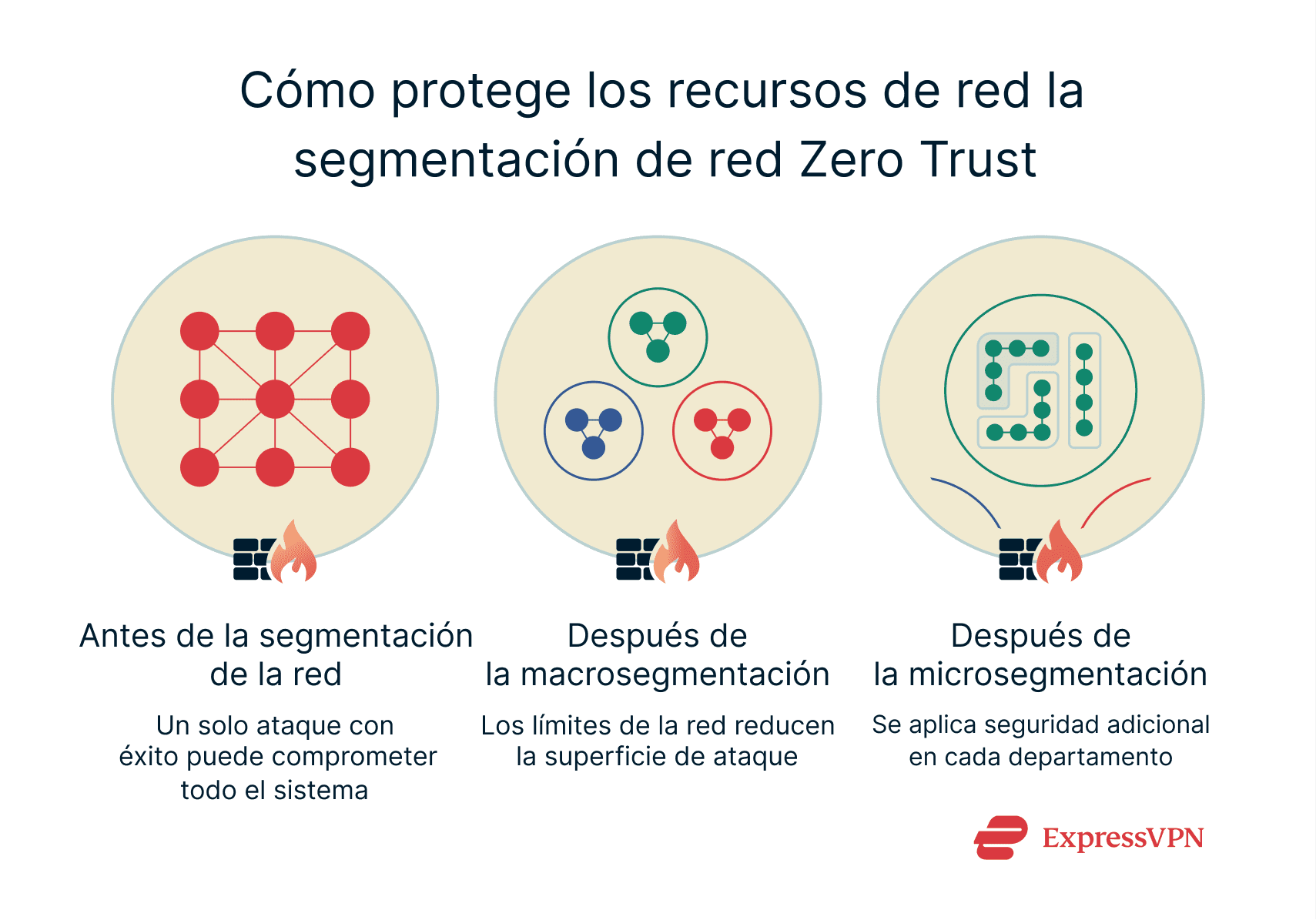

En un sistema de seguridad basado en el perímetro, cualquier persona que se encuentre dentro del perímetro (incluidos los actores maliciosos) tiene un amplio acceso a los recursos críticos y confidenciales de la red. El modelo Zero Trust adopta un enfoque diferente y aborda las vulnerabilidades de la red y el entorno haciendo lo siguiente:

- Mapeo del flujo de datos: localiza las rutas por las que fluyen los datos en tu empresa, exponiendo cualquier ruta de flujo de datos sin cifrar.

- Macrosegmentación: divide la red en segmentos principales y define el flujo de datos y los controles de acceso para cada segmento. En términos prácticos, piénsalo como si tuvieras diferentes segmentos de red para los empleados de diferentes departamentos (como ingeniería y finanzas).

- Microsegmentación: ofrece una segmentación de red aún más granular para evitar fugas de datos dentro del mismo macrosegmento. Así, por ejemplo, dos empleados con funciones diferentes dentro del departamento de ingeniería no tienen acceso explícito a los recursos y datos de red del otro.

- Redes definidas por software (SDN): las organizaciones pueden configurar herramientas SDN para automatizar y reducir los errores humanos en micro y macro segmentaciones. El SDN también resulta útil para gestionar equipos en rápido crecimiento, adaptarse a los cambios en la red y segmentar correctamente a los nuevos usuarios y dispositivos, al tiempo que ofrece una mayor visibilidad de la red.

6. Automatización y coordinación

La automatización desempeña un papel importante en los sistemas de Zero Trust, pero no es una solución que se pueda configurar y olvidar; los sistemas automatizados deben auditarse constantemente para garantizar que no sean susceptibles a manipulaciones nuevas o existentes.

A continuación, te explicamos cómo puedes implementar la automatización online con los principios de seguridad Zero Trust:

- Coordinación de políticas: las políticas de Zero Trust deben desarrollarse y mantenerse en formatos legibles por máquina. Esto permite que los sistemas automatizados accedan a esta información y la interpreten para mejorar la seguridad y el cumplimiento de la red.

- Automatización de procesos críticos: los procesos críticos (y a menudo repetitivos), como conceder acceso a los usuarios, aplicar políticas de seguridad de red y asignar acceso a la red en función del tipo de usuario o dispositivo, pueden automatizarse. Esto reduce los errores humanos y aumenta la eficiencia operativa, al tiempo que mejora el panorama de seguridad.

- Integración de la IA: las herramientas de IA pueden recopilar, rastrear y examinar grandes conjuntos de datos más rápido que los empleados humanos. Sin embargo, todavía se necesita la supervisión humana para mantener la IA por el buen camino.

- Adopción del aprendizaje automático (Machine Learning): el ML permite a las empresas entrenar modelos basados en datos internos y llegar a conclusiones significativas. Se puede utilizar para asignar patrones (como etiquetas y rótulos) a acciones (como el aprovisionamiento de usuarios y el control de acceso), lo que aumenta aún más la eficiencia y reduce los errores humanos.

- Orquestación, automatización y respuesta de seguridad (SOAR): SOAR combina capacidades de IA y ML con políticas desarrolladas internamente para acelerar la respuesta ante incidentes, mejorar la información lógica basada en los datos recopilados y identificar mejor los comportamientos anómalos.

- Estandarización del intercambio de datos: la interoperabilidad entre sistemas, servicios y aplicaciones es clave para un modelo de seguridad más optimizado. Con métodos estandarizados de intercambio de datos, las soluciones se pueden crear e implementar en toda la red, en lugar de tener que lidiar con la complejidad añadida de crear soluciones para cada subconjunto de la red.

- Coordinación de operaciones de seguridad (SOC): El SOC recopila datos y registros automatizados, los analiza constantemente y se basa en la lógica para mejorar la detección, la respuesta y la mitigación de amenazas.

7. Visibilidad y análisis

El pilar de visibilidad y análisis implica registrar y recopilar datos sobre el estado del sistema, la situación, la información sobre amenazas y el comportamiento de los componentes. Esta información puede utilizarse para mejorar la política de seguridad Zero Trust, crear un plan de acción para anticipar y abordar mejor las amenazas, y mantener una visión global de los puntos fuertes y débiles del sistema.

Este pilar del sistema Zero Trust incluye:

- Registro de datos: se deben mapear, identificar y recopilar los datos de todos los dispositivos de red (routers, switches, etc.), los usuarios y sus dispositivos (sistemas operativos, aplicaciones, etc.), los servicios de autenticación y otros recursos.

- Gestión centralizada de información y eventos de seguridad (SIEM): SIEM agrega los datos recopilados, extrae información útil de ellos y la presenta en paneles de control claros para facilitar la toma de decisiones.

- Análisis de riesgos y seguridad: asigna factores de riesgo a los datos y otros recursos de la red en función de las medidas de seguridad implementadas y la criticidad de los activos de la red.

- Análisis del comportamiento de los usuarios y las entidades: mediante el uso de IA y ML, se debe analizar el comportamiento de los usuarios en busca de anomalías compatibles con la presencia de un empleado malintencionado o el uso indebido de credenciales.

- Inteligencia integrada sobre amenazas: mejora tu conocimiento de las amenazas con análisis fiables de amenazas externas y datos de detección. Esto te permite adelantarte a las amenazas que aún no te han afectado, pero que ya existen en el mundo real.

- Automatización dinámica de políticas: aprovecha la inteligencia artificial y el aprendizaje automático para adaptar la postura de seguridad de tu red en función de un panorama de seguridad cambiante.

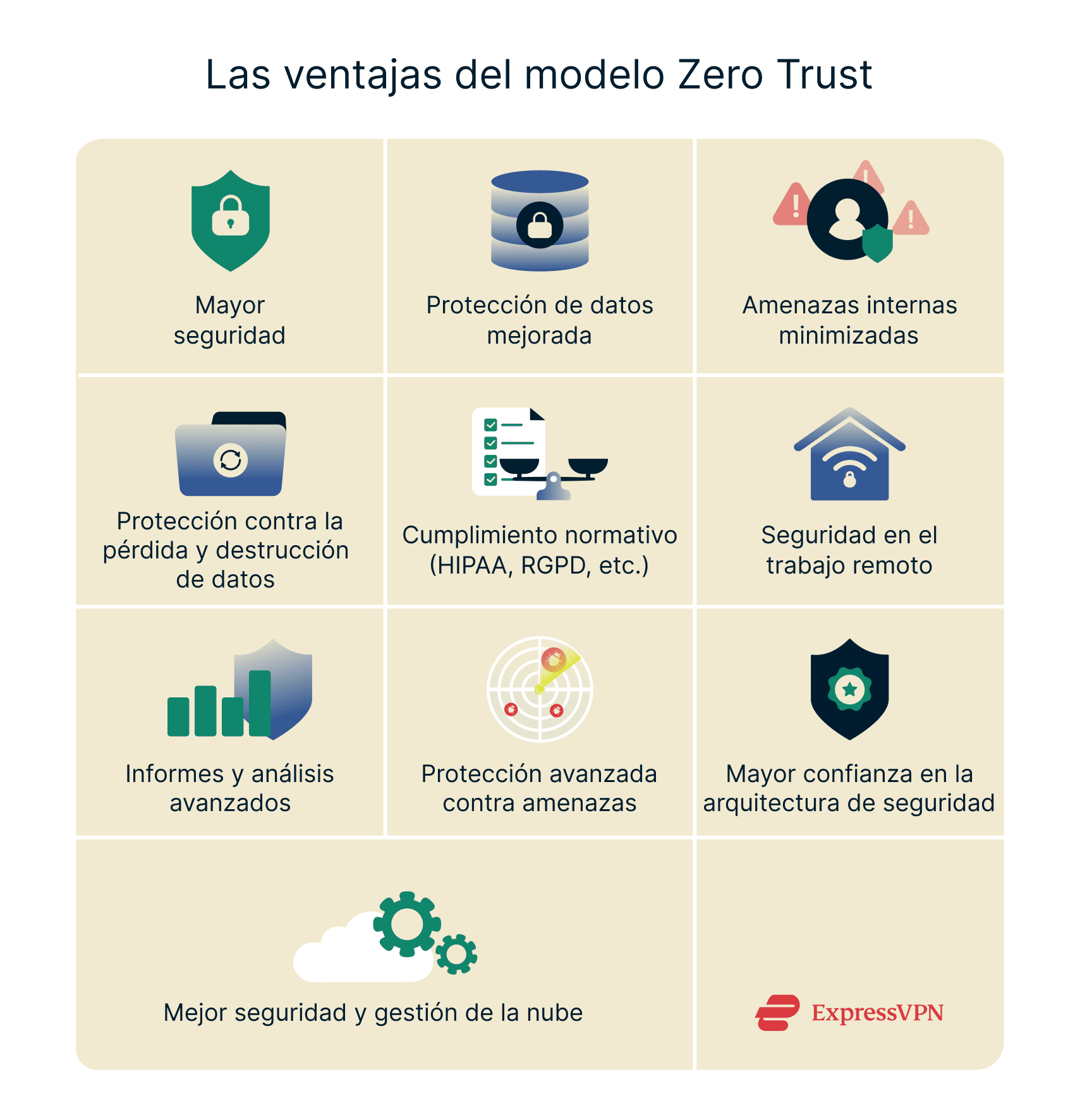

Las ventajas del modelo Zero Trust

El modelo Zero Trust puede resultar complejo y caro, especialmente para las redes que están haciendo la transición desde un modelo de seguridad tradicional. Sin embargo, realizar este cambio conlleva muchas ventajas, entre las que se incluyen:

- Mayor seguridad: al partir de la base de que no se puede confiar en nadie, se reducen las posibilidades de sufrir una grave filtración de datos.

- Protección de datos mejorada: la seguridad de Zero Trust impone el cifrado de datos (en tránsito y en reposo). La investigación de tecnología de cifrado de datos poscuánticas también garantiza la seguridad de los datos confidenciales en el futuro.

- Amenazas internas minimizadas: La restricción del movimiento lateral dentro de una red que impone el modelo Zero Trust minimiza el impacto de las amenazas internas. En combinación con el cifrado de datos durante la exfiltración, los empleados malintencionados se enfrentarán a más dificultades si intentan robar datos confidenciales.

- Protección contra la pérdida y destrucción de datos: el modelo Zero Trust implementa medidas de seguridad que impiden que los actores maliciosos destruyan o corrompan los datos de tus sistemas.

- Mejor cumplimiento normativo: Zero Trust ayuda a garantizar el cumplimiento de la legislación en materia de protección de datos al evitar la pérdida o la mala gestión de los mismos.

- Mayor seguridad en el trabajo remoto: mejora el acceso a los recursos de red por parte de usuarios y dispositivos que no se encuentran en las instalaciones y, por lo tanto, no están protegidos por la seguridad perimetral tradicional.

- Informes y análisis avanzados: con el modelo Zero Trust, puedes centrar a tu equipo informático en tareas e implementaciones avanzadas. Después de todo, los sistemas integrados de IA y ML ahora pueden ayudar con la recopilación de datos, la implementación de políticas y el seguimiento de anomalías.

- Protección contra nuevas amenazas cibernéticas: La integración de IA y ML de Zero Trust puede ayudarte a detectar amenazas que habrías pasado por alto si utilizases sistemas de seguridad tradicionales.

- Comodidad para el usuario: un modelo Zero Trust bien diseñado admite el inicio de sesión único (SSO), que reúne todos los activos de red que necesitas bajo un mismo paraguas. Esto evita múltiples obstáculos de autenticación, al tiempo que se siguen aplicando los privilegios de acceso mínimo.

- Mayor confianza en la arquitectura de seguridad: Zero Trust elimina las conjeturas al ofrecerte una mejor visión general de tu red y sus componentes, su estado de salud y su perfil de riesgo.

- Mejor seguridad y gestión de la nube: las organizaciones suelen depender del modelo de seguridad de su proveedor de servicios en la nube, ya que no pueden aplicar un acceso basado en el perímetro a algo que no se encuentra en sus instalaciones. Zero Trust se encarga de eso, ya que clasifica todos los activos de datos (incluidos los datos en la nube) en su marco general.

Superar los retos habituales de implementación

La implementación de una arquitectura de red Zero Trust (ZTNA) puede plantear algunos retos, entre ellos:

- Migración desde sistemas de seguridad heredados: Considera la posibilidad de realizar un cambio gradual, que comience con una auditoría de tus recursos para identificar los datos más sensibles y con mayor riesgo.

- Altos costes iniciales: es posible que tengas que cambiar los dispositivos de red (como servidores), los dispositivos de usuario (como ordenadores de sobremesa) y otros dispositivos para garantizar la compatibilidad con el modelo Zero Trust. Eso sin tener en cuenta el gasto adicional en IA y ML si aún no tienes esos sistemas instalados. Sin embargo, teniendo en cuenta que el coste medio de una violación de seguridad provocada por alguien interno es de casi 5 millones de dólares, el coste de la migración está justificado.

- Capacidades de IA y ML: la IA y el ML son campos tecnológicos en rápida evolución, y puede resultar difícil encontrar los expertos adecuados. Puedes considerar la posibilidad de trabajar con un proveedor externo de confianza en lugar de crear un equipo interno de inmediato.

- Asignación de fuentes de datos: siguiendo con la IA y el aprendizaje automático, la arquitectura Zero Trust debe alimentarse con datos claros y relevantes que te ayuden a comprender tu red lo suficiente como para tomar decisiones. Esto resulta complicado si no se dispone de fuentes de datos correctamente mapeadas. Aquí, puedes empezar con un conjunto de datos pequeño y sensible, y luego ir avanzando hacia el resto del sistema.

- Gestión de permisos: gestionar correctamente los permisos de los usuarios es un reto fundamental. Comienza por asignar los dispositivos de red y los usuarios a los recursos básicos que necesitan para completar sus tareas. Las etiquetas y los rótulos son útiles para ayudarte a automatizar el proceso.

- Reducción de la fatiga operativa: los empleados, socios y cualquier otra persona de tu red pueden sentirse frustrados si tienen que volver a verificar constantemente sus credenciales para acceder a diferentes partes de tu red. Para solucionar este problema, considera la posibilidad de implementar el inicio de sesión único (SSO) u otros métodos sencillos y fáciles de usar.

- Gestión de riesgos de terceros: la mayoría de las empresas no desarrollan sus sistemas Zero Trust de cero, sino que prefieren contratar a proveedores externos. Aunque esto ayuda a ahorrar costes, debes tener cuidado de no exponerte a nuevas infracciones debido a las vulnerabilidades del modelo del proveedor.

Cómo interactúan los pilares en entornos reales

Los pilares de Zero Trust están diseñados para interactuar y ofrecer una experiencia de usuario fluida, al tiempo que mantienen un perfil de seguridad saludable.

Por ejemplo, consideremos que un empleado llamado Bob, quiere acceder a la hoja de cálculo del inventario de su empresa para crear la previsión del mes siguiente:

- Pilar del usuario: Bob inicia sesión en la red de la empresa con tus credenciales de acceso, confirmando tu identidad. Bob también tiene que utilizar la autenticación multifactorial (MFA) para acceder a partes confidenciales del documento de inventario, como los datos de los proveedores.

¿Por qué Bob necesita utilizar la autenticación multifactorial (MFA)? En caso de que alguien más esté intentando utilizar sus credenciales para obtener acceso.

- Pilares del dispositivo y la automatización: es posible que se le pida a Bob que actualice las aplicaciones del sistema o el sistema operativo a la última versión antes de continuar con la hoja de cálculo deseada.

¿Por qué Bob necesita actualizar su sistema y sus aplicaciones? En caso de que haya una vulnerabilidad en las versiones anteriores que los atacantes puedan aprovechar.

- Pilar de red y entorno: debido a la macrosegmentación, Bob no puede acceder a las hojas de cálculo del departamento financiero para ver cuánto gastó la empresa en inventario durante el último trimestre.

¿Por qué se le impide a Bob acceder a los datos financieros? Para garantizar que los empleados solo puedan interactuar con las partes de la red relevantes para su función, limitando el movimiento lateral en caso de compromiso.

- Pilar de aplicaciones y carga de trabajo: dado que el departamento de Bob no suele ocuparse de las finanzas, tiene que solicitar acceso al departamento financiero para obtener los datos específicos que necesita de su red.

¿Por qué Bob necesita solicitar acceso? Para aplicar los principios de privilegios mínimos, el acceso solo se concede cuando es necesario y justificable, lo que reduce el riesgo de que los usuarios tengan privilegios excesivos.

- Pilar de datos: Bob intenta copiar los datos en su unidad flash para seguir trabajando en el archivo desde casa, pero el sistema bloquea dicha extracción.

¿Por qué se le impide a Bob copiar los datos? Para proteger la información confidencial contra transferencias o fugas no autorizadas, especialmente a dispositivos no seguros o no gestionados.

- Pilar de automatización: no fue necesario iniciar manualmente la filtración de datos bloqueados. Más bien, se activó automáticamente por una política integrada en el sistema.

¿Por qué se utiliza la automatización? Para garantizar la aplicación rápida y coherente de las políticas de seguridad sin depender de la intervención manual.

- Pilar de visibilidad y análisis: el sistema registró el inicio de sesión de Bob, sus movimientos dentro de los recursos del sistema, su solicitud de acceso y su intento de extracción de datos.

¿Por qué se registró todo esto? Para detectar comportamientos inusuales, investigar incidentes y garantizar el cumplimiento normativo.

En general, todos los pilares funcionaron conjuntamente para permitir a Bob el acceso adecuado que necesitabas, bloquearte el acceso a áreas a las que no debías acceder y evitar la pérdida o fuga de datos.

Del enfoque en los pilares al avance de los programas

La Agencia de Seguridad Cibernética y de Infraestructuras (CISA) ha desarrollado una hoja de ruta para el avance de los programas Zero Trust, que reduce los pilares de siete a cinco:

- Identidad

- Dispositivos

- Redes

- Aplicaciones y cargas de trabajo

- Datos

Esta hoja de ruta ayuda a las empresas a pasar de considerar el ZTNA como un concepto abstracto a su implementación completa. Este viaje consta de cuatro etapas:

Etapa 1: Tradicional

El inicio de la implementación se caracteriza por lo siguiente:

- Los ciclos de vida de Zero Trust se configuran manualmente.

- Los atributos como la seguridad y el registro se asignan manualmente.

- Las políticas y soluciones de seguridad son estáticas y se asignan a un pilar cada vez.

- El privilegio mínimo se configura manualmente en el momento de crear, gestionar o eliminar cuentas de usuario.

- Las medidas de respuesta y mitigación de amenazas se implementan manualmente.

- La aplicación de las políticas está restringida dentro de cada pilar.

- Las dependencias, los registros y la telemetría no se correlacionan completamente en esta etapa.

Etapa 2: Inicial

El sistema se desarrolla, en particular para incluir la automatización:

- La automatización se introduce en procesos como la asignación de atributos (por ejemplo, la identidad del usuario).

- Se introducen cambios receptivos al privilegio mínimo tras el aprovisionamiento de usuarios (creación, gestión y eliminación de cuentas).

- Mayor visibilidad de los sistemas internos.

- Desarrollo de soluciones transversales.

Etapa 3: Avanzada

La automatización sigue avanzando y los pilares ahora comienzan a funcionar juntos:

- Panel de control centralizado para mejorar la visibilidad y la gestión de identidades.

- Respuesta automatizada a casos predefinidos.

- Aplicación de políticas entre pilares.

- Pasos hacia la cobertura de toda la empresa y soluciones Zero Trust.

- El privilegio mínimo cambia en función de la postura y la evaluación de riesgos.

Etapa 4: Óptima

Este es el objetivo final de ZTNA:

- Logro de un sistema totalmente automatizado y de autoinformación.

- Privilegios mínimos dinámicos para activos y dependencias en toda la empresa.

- Interoperabilidad entre pilares.

- Paneles centralizados mejorados y consola de visibilidad general.

- Políticas dinámicas para la implementación automática basadas en desencadenantes automatizados u observados.

Preguntas frecuentes: dudas habituales acerca de los pilares del modelo Zero Trust

¿Es necesario implementar los siete pilares a la vez?

No es necesario implementar los siete pilares del modelo de seguridad Zero Trust a la vez. En su lugar, audita tu modelo de seguridad actual y sus deficiencias, y luego comienza por los pilares que ayudan a proteger primero tus datos de mayor riesgo. En última instancia, tu objetivo debe ser implementar los siete pilares para garantizar una seguridad de red altamente funcional.

¿Cuál es el mejor punto de partida para las pymes?

El pilar del usuario es un excelente punto de partida Zero Trust para las pequeñas y medianas empresas (pymes), ya que garantiza protocolos de verificación de usuarios más estrictos antes del acceso a la red y privilegios mínimos después del acceso. Esto evita que las pymes sean vulneradas por usuarios no autorizados o que se conviertan en un punto débil para vulnerar una organización más grande.

¿Qué es la arquitectura Zero Trust del NIST?

La arquitectura Zero Trust del Instituto Nacional de Estándares y Tecnología (NIST) se basa en los siete pilares fundamentales de la Zero Trust, definiendo qué dispositivos se encuentran en una red, especificando cómo deben tratarse las comunicaciones y haciendo hincapié en la reverificación de los usuarios y los dispositivos antes de acceder a los recursos de la red. También admite el privilegio mínimo, promueve configuraciones de políticas dinámicas y fomenta la recopilación de datos para la supervisión de amenazas y la respuesta rápida ante ellas.

¿Qué es la arquitectura Zero Trust de referencia del Departamento de Defensa?

La arquitectura Zero Trust de referencia del Departamento de Defensa es un marco estratégico publicado por el Departamento de Defensa de los Estados Unidos para orientar a las organizaciones militares y de defensa sobre cómo implementar los principios de seguridad Zero Trust en sus redes, sistemas y operaciones.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN